理论:linux系统安全及应用

前言:主要从账号安全控制,系统引导和登录控制,弱口令检测,端口扫描本地控制去了解学习

一 :账号安全基本措施

1.1 系统账号清理

- 将非登录用户的Shell设为/sbin/nologin

- 锁定长期不使用的账号 'usermod -L '

- 删除无用的账号 'userdel -r'

- 锁定账号文件passwd、shadow,用以控制用户(包括root)无法创建删除修改账户

[root@localhost ~]# chattr +i /etc/passwd /etc/shadow '给passwd和shadow加锁+i'

[root@localhost ~]# lsattr /etc/passwd /etc/shadow 'ls查看attr是否锁定,即查看状态'

----i----------- /etc/passwd '锁定'

----i----------- /etc/shadow '锁定'

+i 进行加锁 -i 解锁

lsattr 查看是否锁定

实操:

[root@localhost ~]# chattr +i /etc/passwd /etc/shadow '给账号文件加锁'

[root@localhost ~]# lsattr /etc/passwd /etc/shadow '查看账号文件状态'

----i----------- /etc/passwd

----i----------- /etc/shadow

[root@localhost ~]# id zhangsan '检查一下测试账号是否存在'

id: zhangsan: no such user '反馈没有'

[root@localhost ~]# useradd lisi '创建lisi'

useradd:无法打开 /etc/passwd '反馈无法打开账号文件去进行修改'

[root@localhost ~]# chattr -i /etc/passwd /etc/shadow '解锁'

[root@localhost ~]# useradd lisi '再次创建lisi'

[root@localhost ~]# passwd lisi

更改用户 lisi 的密码 。

新的 密码:

无效的密码: 密码少于 8 个字符

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。 '成功'

[root@localhost ~]# lsattr /etc/passwd /etc/shadow '此时再查看账号文件状态'

---------------- /etc/passwd

---------------- /etc/shadow

[root@localhost ~]# chattr +i /etc/passwd /etc/shadow '再次加锁'

[root@localhost ~]# userdel lisi '删除lisi'

userdel:无法打开 /etc/passwd '反馈无法删除'

[root@localhost ~]# chattr -i /etc/passwd /etc/shadow '解锁帐号文件'

[root@localhost ~]# userdel lisi '再次删除'

[root@localhost ~]# id lisi '查看lisi'

id: lisi: no such user '删除成功'

[root@localhost ~]# ls /home '查看普通用户的家目录'

gsy lisi 'lisi的家目录还在,因为删除时没有-r递归删除'

[root@localhost ~]# rm -rf /home/lisi '强制删除'

[root@localhost ~]# ls /home

gsy1.2 密码安全控制

- 设置密码有效期

- 要求用户下次登陆时修改密码

[root@localhost ~]# vim /etc/login.defs '进入默认配置文件'

......

PASS_MAX_DAYS 99999 '默认设置为99999天'PASS_MAX_DAYS 30 '可以先修改为30天验证'修改默认配置文件适用于在修改配置文件保存之后的时间点后的用户创建,这个方法不会修改已创建的用户的密码有效期

[root@localhost ~]# tail -3 /etc/shadow '查看账号密码文件的后三行'

tcpdump:!!:18192::::::

gsy:$6$4r65p5GBvUZhGlnz$Cs.RsqZdbDij5eQeIxWRi3f4VERzZFsp1TSkgaURI3d0Beafr8TT//iBETmpgEsW//yoHoqfvL9k2BwmGQlx51::0:'99999':7:::

'用单引号单独标注出来的99999就是gsy用户的密码的有效期'

apache:!!:18213::::::

[root@localhost ~]# useradd lisi '创建lisi'

正在创建信箱文件: 文件已存在

[root@localhost ~]# passwd lisi '设置密码'

更改用户 lisi 的密码 。

新的 密码:

无效的密码: 密码少于 8 个字符

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。

[root@localhost ~]# tail -3 /etc/shadow '查看末尾三行'

gsy:$6$4r65p5GBvUZhGlnz$Cs.RsqZdbDij5eQeIxWRi3f4VERzZFsp1TSkgaURI3d0Beafr8TT//iBETmpgEsW//yoHoqfvL9k2BwmGQlx51::0:99999:7:::

apache:!!:18213::::::

lisi:$6$zpsumHLN$TvYWGP5LO4IVnjMnrEjUqGZeoDr7mtVFMqQ5DRjwTo1X6j5wHvSc7ZlJATPvlH2bFmp3vmZSpnqJ7ZgTL3MSu1:18214:0:'30':7:::

'新创建的lisi的密码有效期为30天'对已存在的用户的密码有效期设置命令是

[root@localhost ~]# chage -M 时间 用户名[root@localhost ~]# chage -M 99999 lisi

'设置lisi密码的有效期为99999'

[root@localhost ~]# tail -3 /etc/shadow '查看'

gsy:$6$4r65p5GBvUZhGlnz$Cs.RsqZdbDij5eQeIxWRi3f4VERzZFsp1TSkgaURI3d0Beafr8TT//iBETmpgEsW//yoHoqfvL9k2BwmGQlx51::0:99999:7:::

apache:!!:18213::::::

lisi:$6$zpsumHLN$TvYWGP5LO4IVnjMnrEjUqGZeoDr7mtVFMqQ5DRjwTo1X6j5wHvSc7ZlJATPvlH2bFmp3vmZSpnqJ7ZgTL3MSu1:18214:0:'99999':7:::密码有效期设置

1.已创建的用户如何设置:chage -M 30

2.未创建的用户如何设置:使用vim编辑器去 /etc/longin.defs文件

login.defs 登录的默认文件

把/etc/login.defs中的有效期恢复为默认日期

#是注释符号,行首有#代表不会执行

# Please note that the parameters in this configuration file control the

# behavior of the tools from the shadow-utils component. None of these

# tools uses the PAM mechanism, and the utilities that use PAM (such as the

# passwd command) should therefore be configured elsewhere. Refer to

# /etc/pam.d/system-auth for more information.

## *REQUIRED*

# Directory where mailboxes reside, _or_ name of file, relative to the

# home directory. If you _do_ define both, MAIL_DIR takes precedence.

# QMAIL_DIR is for Qmail

#

#QMAIL_DIR Maildir

MAIL_DIR /var/spool/mail

#MAIL_FILE .mail# Password aging controls:

#

# PASS_MAX_DAYS Maximum number of days a password may be used.

# PASS_MIN_DAYS Minimum number of days allowed between password changes.

# PASS_MIN_LEN Minimum acceptable password length.

# PASS_WARN_AGE Number of days warning given before a password expires.

#

PASS_MAX_DAYS 99999

PASS_MIN_DAYS 0

PASS_MIN_LEN 5

PASS_WARN_AGE 7#

# Min/max values for automatic uid selection in useradd

#

UID_MIN 1000

UID_MAX 60000:wq '保存退出' [root@localhost ~]# chage --help

用法:chage [选项] 登录选项:-d, --lastday 最近日期 将最近一次密码设置时间设为“最近日期”-E, --expiredate 过期日期 将帐户过期时间设为“过期日期”-h, --help 显示此帮助信息并推出-I, --inactive INACITVE 过期 INACTIVE 天数后,设定密码为失效状态-l, --list 显示帐户年龄信息-m, --mindays 最小天数 将两次改变密码之间相距的最小天数设为“最小天数”-M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数”-R, --root CHROOT_DIR chroot 到的目录-W, --warndays 警告天数 将过期警告天数设为“警告天数”

实操:

[root@localhost ~]# chage -d 0 lisi '代表下一次登陆时及时修改密码'

[root@localhost etc]# su lisi '不带-,会切换用户,不会切换目录'

[lisi@localhost etc]$ exit

[root@localhost etc]# su - lisi '带- ,不仅切换用户,还会切换到用户的家目录'

上一次登录:四 11月 14 14:00:17 CST 2019pts/0 上

[lisi@localhost ~]$ exit

[root@localhost lisi]# su gsy '切换到同级别用户去登录lisi'

[gsy@localhost lisi]$ su lisi

密码:

您需要立即更改密码(root 强制)

为 lisi 更改 STRESS 密码。

(当前)UNIX 密码: '就是当前密码'

新的 密码:

无效的密码: 密码与原来的太相似

新的 密码:

无效的密码: 密码与原来的太相似

新的 密码:

无效的密码: 密码与原来的太相似su: 已经超出服务重试的最多次数

[gsy@localhost lisi]$

小结:

chage -d 0 用户名 下次登陆时及时修改密码(修改的密码不允许连续数字、连续字母,可以为zxc196!类型)

1.3 命令历史限制

- 减少记录的命令条数

[root@localhost lisi]# vim /etc/profile '进入/etc/profile'

HOSTNAME=`/usr/bin/hostname 2>/dev/null`

HISTSIZE=1000 '默认为1000,可以修改为200,减少历史命令缓存'- 注销时自动清空命令历史

[root@localhost /]# vim ~/.bash_logout

'进入root家目录~中的注销变量文件去配置'# ~/.bash_logout

history -c '增加'

clear '增加'

~ 1.4 终端自动注销

- 闲置600s后自动注销

[root@localhost /]# vim ~/.bash_profile '编辑root家目录的环境变量'

# .bash_profile# Get the aliases and functions

if [ -f ~/.bashrc ]; then. ~/.bashrc

fi

'export TIMOUT=600' '单引号不含,此处为增加项,超过600s会自动注销'

# User specific environment and startup programsPATH=$PATH:$HOME/binexport PATH小结:

注销时间不要太快,不然不好修改回来

二 : 使用su命令切换用户

2.1 用途及用法

- 用途: Substitute User, 切换用户

- 格式:

[root@localhost /]# su - 目标用户

用法:su [选项] [-] [USER [参数]...]将有效用户 id 和组 id 更改为 USER 的 id。

单个 - 视为 -l。如果未指定 USER,将假定为 root。选项:-m, -p, --preserve-environment 不重置环境变量-g, --group <组> 指定主组-G, --supp-group <组> 指定一个辅助组-, -l, --login 使 shell 成为登录 shell-c, --command <命令> 使用 -c 向 shell 传递一条命令--session-command <命令> 使用 -c 向 shell 传递一条命令而不创建新会话-f, --fast 向shell 传递 -f 选项(csh 或 tcsh)-s, --shell <shell> 若 /etc/shells 允许,则运行 shell-h, --help 显示此帮助并退出-V, --version 输出版本信息并退出

2.2 密码验证

- root切换到任意用户,不用验证密码

- 普通用户切换到其他用户,需要验证目标用户的密码

[root@localhost /]# su - gsy '带-选项标识将使用目标用户的登录shell环境'

上一次登录:四 11月 14 14:16:48 CST 2019pts/0 上

[gsy@localhost ~]$ su - root

密码:

上一次登录:四 11月 14 14:28:57 CST 2019pts/0 上

[root@localhost ~]# whoami

root

[root@localhost ~]#

2.3 限制使用su命令的用户

- 将允许使用su命令的用户加入wheel组,在wheel组内的用户才可以使用su切换用户命令

[root@localhost ~]# id gsy

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy)

[root@localhost ~]# cat /etc/group | grep wheel

wheel:x:10:

[root@localhost ~]# cat /etc/gshadow | grep wheel

wheel:::

[root@localhost ~]# gpasswd -a gsy wheel

正在将用户“gsy”加入到“wheel”组中

[root@localhost ~]# id gsy

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy),10(wheel)

[root@localhost ~]# cat /etc/group | grep wheel

wheel:x:10:gsy

[root@localhost ~]# cat /etc/gshadow | grep wheel

wheel:::gsy- 启用pam_wheel认证模块

[root@localhost ~]# vim /etc/pam.d/su

%PAM-1.0

auth sufficient pam_rootok.so

# Uncomment the following line to implicitly trust users in the "wheel" group.

#auth sufficient pam_wheel.so trust use_uid

# Uncomment the following line to require a user to be in the "wheel" group.

#auth required pam_wheel.so use_uid '把#删掉即可启用'

auth substack system-auth

auth include postlogin

account sufficient pam_succeed_if.so uid = 0 use_uid quiet

account include system-auth

password include system-auth

session include system-auth

session include postlogin

session optional pam_xauth.so

记得wq保存退出pam.su需要手动开启,在没有开启的时候,是默认所有用户都可以使用su去切换到别的用户,即使不在wheel中的用户也可以使用su

[root@localhost pam.d]# id gsy '查看gsy在哪组'

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy),10(wheel)

[root@localhost pam.d]# id lisi '查看lisi在哪组'

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi)

[root@localhost pam.d]# id root '查看root,不在wheel'

uid=0(root) gid=0(root) 组=0(root)

[root@localhost pam.d]# su gsy '直接切换到普通用户'

[gsy@localhost pam.d]$ su lisi '切换同级别用户'

密码:

[lisi@localhost pam.d]$ su gsy 'lisi切换到gsy'

密码:

su: 拒绝权限 'su拒绝权限'

[lisi@localhost pam.d]$ su root 'lisi切换root'

密码:

su: 拒绝权限

[lisi@localhost pam.d]$ exit '返回上个用户'

exit

[gsy@localhost pam.d]$ exit '返回上个用户'

exit

[root@localhost pam.d]# gpasswd -a lisi wheel '把lisi加入到wheel组'

正在将用户“lisi”加入到“wheel”组中

[root@localhost pam.d]# su lisi

[lisi@localhost pam.d]$ su gsy '再次切换到gsy'

密码:

[gsy@localhost pam.d]$ '切换成功'

2.4 查看su操作记录

- 安全日志文件; /var/log/secure

[root@localhost /]# cd /var/log

[root@localhost log]# ls

anaconda dmesg lastlog qemu-ga sssd wtmp yum.log

audit dmesg.old libvirt rhsm tallylog Xorg.0.log

boot.log firewalld maillog sa tuned Xorg.0.log.old

btmp gdm messages samba vmware-vgauthsvc.log.0 Xorg.1.log

chrony glusterfs ntpstats 'secure' vmware-vmsvc.log Xorg.1.log.old

cron grubby_prune_debug pluto speech-dispatcher vmware-vmusr.log Xorg.2.log

cups httpd ppp spooler wpa_supplicant.log Xorg.9.log

三 : Liunx中的PAM安全认证

3.1 su命令的安全隐患

- su命令的安全隐患

- 默认情况下,任何用户都允许使用su命令,从而恶意用户有机会反复尝试其他用户(如root)的登录密码,带来安全风险

- 为了加强su命令的使用控制,可以借助于PAM认证模块,只允许极个别用户使用su命令进行切换

- PAM(Pluggable Authentication Modules)可拔插式认证模块,它是一种高效而且灵活便利的用户级别的认证方式,也是当前Linux服务器普遍使用的认证方式

3.2 PAM认证原理

- PAM认证一般遵循的顺序:Service(服务)>PAM(配置文件)>pam_*.so

- PAM认证首先要确定哪一项服务,然后加载相应的PAM的配置文件(位于/etc/pam.d下),最后调用认证文件(位于/lib/security下)进行安全认证

- 用户访问服务器的时候,服务器的某一个服务程序把用户的请求发送到PAM模块进行认证

- 不同的应用程序所对应的PAM模块也是不同的

.so 为结尾的就是模块文件

3.3 PAM认证的构成

- 查看某个程序是否支持PAM认证,可以用ls命令进行查看/etc/pam.d,然后管道符号检索想要查询的程序;例如查看su是否支持PAM模块认证

- ls /etc/pam.d | grep su

- 查看su的PAM配置文件:cat /etc/pam.d/su

- 每一行都是独立的认证过程

- 每一行可以区分为三个字段

- 认证类型

- 控制类型

- PAM模块及其参数

3.4 PAM安全认证流程

- 控制类型也可以乘坐Control Flags,用于PAM验证类型的返回结果

- 1.required验证失败时仍然继续,但返回Fail

- 2.requisite验证失败则立即结束整个验证过程,返回fail(最重要的一步)

- 3.sufficient验证成功则立即返回,不再继续,否则忽略结果并继续

- 4.optional不用于验证,只显示信息(通常用户session类型)

四 : 使用sudo机制提升权限

4.1 su命令的缺点

默认情况下,任何用户都允许使用su命令,从而恶意用户有机会反复尝试其他用户(如root)的登录密码,带来安全风险

4.2 sudo命令的用途及用法

- 用途:以其他用户身份(如root)执行授权的命令

- 用法:sudo 授权命令

4.3 配置sudo授权

- visudo命令 或者 vim /etc/sudoers

- 记录格式: 用户 主机名列表 = 命令程序列表

[root@localhost log]# visudo

......

用户 主机名列表 = 命令程序列表

%wheel ALL = NOPASSWD:ALL

jerry localhost = /sbin/ifconfig

syrianer localhost = /sbin/*,!/sbin/ifconfig,!/sbin/route

'可以使用通配符号*和取反符号!'

Cmnd_Alias PKGTOOLS = /bin/rpm,/usr/bin/yum

mike localhost = PKGTOOLS

备注:

可以使用通配符号*和取反符号!

用户与主机名列表间用制表符隔开,=号左右有空格,命令程序列表中若是有两个及以上命令,命令于命令之间用逗号隔开,

命令程序要写绝对路径,用which查看为准

主机名用hostname查看

用户字段前面百分号代表组

localhost 指本地主机名

!/sbin/ifconfig 除了/sbin/ifconfig

cmnd_alias 命令别名 PKGTOOLS (中文意包装水池) 别名,相当于把相关的命令编排到一个组内,可以用于主机名列表处=别名

类似别名还包括user_Alias、Host_Alias

[root@localhost gsy]# id gsy '查看gsy的id'

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy)

[root@localhost gsy]# id lisi '查看lisi的id'

id: lisi: no such user '没有lisi'

[root@localhost gsy]# useradd lisi '创建测试用户lisi'

[root@localhost gsy]# passwd lisi

更改用户 lisi 的密码 。

新的 密码:

无效的密码: 密码未通过字典检查 - 它没有包含足够的不同字符

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。

[root@localhost gsy]# id lisi '查看lisi的id'

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi)

[root@localhost gsy]# ifconfig '以修改ip地址为例,先查看ip地址'

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 192.168.139.153 netmask 255.255.255.0 broadcast 192.168.139.255inet6 fe80::413b:c9ad:e0e:1afc prefixlen 64 scopeid 0x20<link>ether 00:0c:29:d6:c0:8a txqueuelen 1000 (Ethernet)RX packets 741 bytes 574698 (561.2 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 332 bytes 31777 (31.0 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[root@localhost gsy]# su lisi[lisi@localhost gsy]$ ifconfig ens33 10.10.10.10 '先正常的输入修改ip地址命令'

SIOCSIFADDR: 不允许的操作

SIOCSIFFLAGS: 不允许的操作 '反馈无法执行,没有权限'

[lisi@localhost gsy]$ sudo ifconfig ens33 10.10.10.10 'sudo提权执行'我们信任您已经从系统管理员那里了解了日常注意事项。

总结起来无外乎这三点:#1) 尊重别人的隐私。#2) 输入前要先考虑(后果和风险)。#3) 权力越大,责任越大。[sudo] lisi 的密码:

lisi 不在 sudoers 文件中。此事将被报告。 '反馈说lisi不再sudoers文件,后面会去查看这个文件'

[lisi@localhost gsy]$ cd /

[lisi@localhost /]$ sudo -l '查看sudo权限'

[sudo] lisi 的密码:

对不起,用户 lisi 不能在 localhost 上运行 sudo。 '显示lsii不可以使用sudo'

[lisi@localhost /]$ su root

密码:

[root@localhost /]# gpasswd -a lisi wheel '把lisi加入wheel组内'

正在将用户“lisi”加入到“wheel”组中

[root@localhost /]# id lisi

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi),10(wheel)

[root@localhost /]# su lisi

[lisi@localhost /]$ ifconfig ens33 10.10.10.10

SIOCSIFADDR: 不允许的操作

SIOCSIFFLAGS: 不允许的操作

[lisi@localhost /]$ sudo ifconfig ens33 10.10.10.10我们信任您已经从系统管理员那里了解了日常注意事项。

总结起来无外乎这三点:#1) 尊重别人的隐私。#2) 输入前要先考虑(后果和风险)。#3) 权力越大,责任越大。[sudo] lisi 的密码:

SIOCSIFADDR: 文件已存在

[lisi@localhost /]$ ifconfig

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 10.10.10.10 netmask 255.0.0.0 broadcast 10.255.255.255inet6 fe80::413b:c9ad:e0e:1afc prefixlen 64 scopeid 0x20<link>ether 00:0c:29:d6:c0:8a txqueuelen 1000 (Ethernet)RX packets 2581 bytes 697151 (680.8 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 525 bytes 50661 (49.4 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[lisi@localhost /]$ sudo -l

[sudo] lisi 的密码:

匹配 %2$s 上 %1$s 的默认条目:!visiblepw, always_set_home, match_group_by_gid, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS",env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES",env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY",secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin用户 lisi 可以在 localhost 上运行以下命令:(ALL) ALL这个时候查询一下sudoers文件;即/etc/sudoers,使用lisi去vim /etc/sudoers会提示权限不足,需要su到root再去vim

[root@localhost /]# grep -v "^#" /etc/sudoers >> 1.txt

'这个命令是把/etc/sudoers中有效指令输入到1.txt中'

[root@localhost /]# cat 1.txt

Defaults !visiblepwDefaults always_set_home

Defaults match_group_by_gidDefaults env_reset

Defaults env_keep = "COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS"

Defaults env_keep += "MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE"

Defaults env_keep += "LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES"

Defaults env_keep += "LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE"

Defaults env_keep += "LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY"Defaults secure_path = /sbin:/bin:/usr/sbin:/usr/binroot ALL=(ALL) ALL%wheel ALL=(ALL) ALL '在wheel组内的用户可以在所有主机执行所有操作'

[root@localhost /]# vim /etc/sudoers 'vim进入配置文件'## Allow root to run any commands anywhere

root ALL=(ALL) ALL## Allows members of the 'sys' group to run networking, software,

## service management apps and more.

# %sys ALL = NETWORKING, SOFTWARE, SERVICES, STORAGE, DELEGATING, PROCESSES, LOCATE, DRIVERS## Allows people in group wheel to run all commands

%wheel ALL=(ALL) ALL '这个命令,上面是解释'## Same thing without a password

# %wheel ALL=(ALL) NOPASSWD: ALL

可以在/etc/sudoers 中手动配置一个条目

[root@localhost /]# which ifconfig '先which查找到命令的绝对路径'

/usr/sbin/ifconfig

[root@localhost /]# hostname '查看hostname'

localhost.localdomain

[root@localhost /]# vim /etc/sudoers

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

lisi localhost = /usr/sbin/ifconfig '新加入这一行'

## Allows members of the 'sys' group to run networking, software,

## service management apps and more.

# %sys ALL = NETWORKING, SOFTWARE, SERVICES, STORAGE, DELEGATING, PROCESSES, LOCATE, DRIVERS## Allows people in group wheel to run all commands

%wheel ALL=(ALL) ALL

:wq! 保存

[root@localhost /]# gpasswd -d lisi wheel '把lisi从wheel删除'

正在将用户“lisi”从“wheel”组中删除

[root@localhost /]# id lisi

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi)

[root@localhost /]# su lisi '切换lisi'

[lisi@localhost /]$ ifconfig ens33 13.13.13.13i '直接使用命令'

SIOCSIFADDR: 不允许的操作

SIOCSIFFLAGS: 不允许的操作

[lisi@localhost /]$ sudo ifconfig ens33 13.13.13.13 '加上sudo'

[sudo] lisi 的密码:

[lisi@localhost /]$ ifconfig '查看ens33配置,发现已修改'

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 13.13.13.13 netmask 255.0.0.0 broadcast 13.255.255.255inet6 fe80::413b:c9ad:e0e:1afc prefixlen 64 scopeid 0x20<link>ether 00:0c:29:d6:c0:8a txqueuelen 1000 (Ethernet)RX packets 4927 bytes 874213 (853.7 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 812 bytes 95433 (93.1 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[lisi@localhost /]$ sudo -l '再次查看sudo的权限'

匹配 %2$s 上 %1$s 的默认条目:!visiblepw, always_set_home, match_group_by_gid, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS",env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES",env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY",secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin用户 lisi 可以在 localhost 上运行以下命令:(root) /usr/sbin/ifconfig '可用权限'

[lisi@localhost /]$

4.4 查看sudo操作记录

- 需启用Defaults logfile配置

- 默认日志文件: /var/log/sudo

[root@localhost ~]# visudo '或者 vim /etc/sudoers也可以'......

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

lisi localhost = /usr/sbin/ifconfig

Defaults logfile = "/var/log/sudo" '输入设置'

## Allows members of the 'sys' group to run networking, software,

在启用默认配置文件/var/log/sudo后进行的sduo操作都会在此文件内记录

[root@localhost ~]# cat /var/log/sudo

Nov 14 19:24:15 : lisi : TTY=pts/1 ; PWD=/home/lisi ; USER=root ;COMMAND=/sbin/ifconfig ens33 14.14.14.14

Nov 14 19:25:00 : lisi : TTY=pts/1 ; PWD=/home/lisi ; USER=root ; COMMAND=list

Nov 14 19:28:28 : lisi : TTY=pts/1 ; PWD=/home/lisi ; USER=root ;COMMAND=/sbin/ifconfig ens33 15.15.15.15su -l 也是切换到root的指令

五 : 开关机安全控制

5.1 调整BIOS引导设置

- 将第一引导设备设为当前系统所在硬盘

- 禁止从其他设备(光盘、U盘、网络)引导系统

- 将安全级别设为isetup,并设置管理员密码

备注:禁止从其他设备引导系统操作,感觉若是出现忘记root密码就可能无法从光驱去修改,所以还是谨慎操作

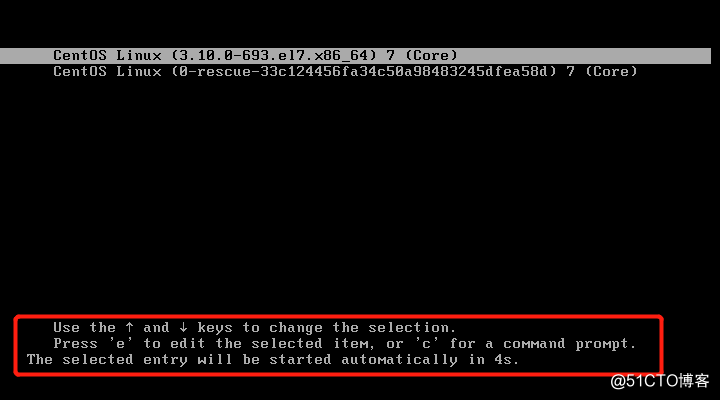

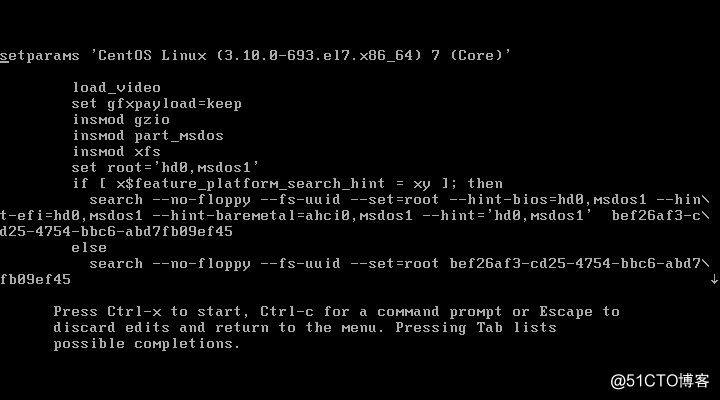

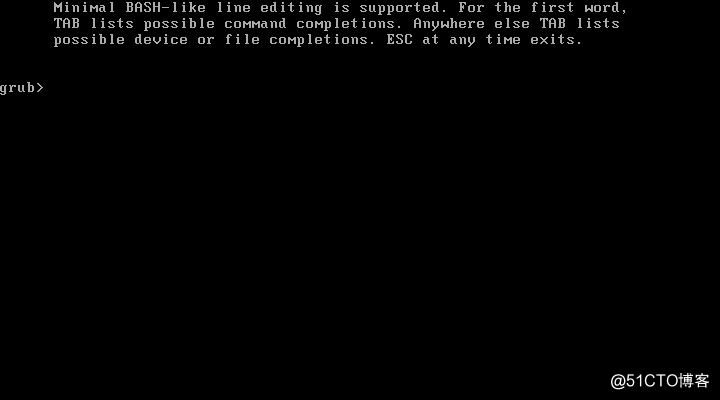

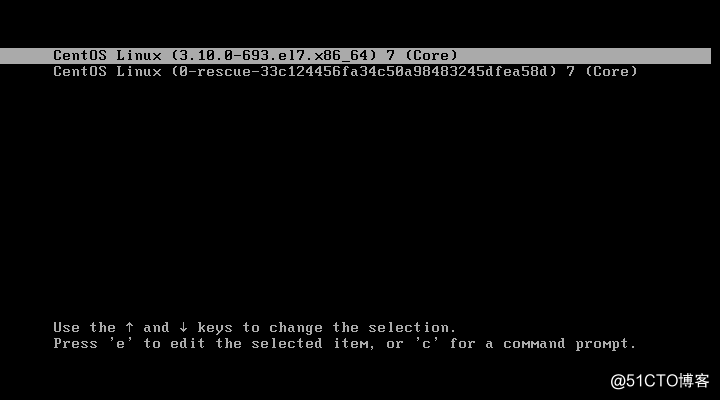

5.2 GRUB限制

- 使用grub2-mkpasswd-pbkdf2生成密钥

- 修改/etc/grub.d/00_header文件中,添加密码记录

- 生成新的grub.cfg配置文件

pbkdf2 是一种算法

使用方向键来改变选择。按“e”来编辑选择的项目,或“c”作为命令提示符。所选条目将在4s中自动启动

按e的界面

按c的界面

直接就可以进入编辑,可以对其进行设置密码,以保证安全性

设置grub密码步骤:

[root@localhost ~]# cd /boot/grub2 '切换到内核/boot/grub2目录'

[root@localhost grub2]# ls '查看'

device.map fonts grub.cfg grubenv i386-pc locale

[root@localhost grub2]# cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak '做操作前先把配置文件备份一份,防止做错无法恢复'

[root@localhost grub2]# ls '查看'

device.map fonts grub.cfg 'grub.cfg.bak' grubenv i386-pc locale '备份配置文件成功'

[root@localhost grub2]# cd /etc/grub.d/ '切换到配置/etc/grub.d目录'

[root@localhost grub.d]# ls '查看'

00_header 01_users 20_linux_xen 30_os-prober 41_custom

00_tuned 10_linux 20_ppc_terminfo 40_custom README

[root@localhost grub.d]# cp /etc/grub.d/00_header /etc/grub.d/00_header.bak

'把grub的头部文件备份'

[root@localhost grub.d]# ls

00_header 00_tuned 10_linux 20_ppc_terminfo 40_custom README

00_header.bak 01_users 20_linux_xen 30_os-prober 41_custom

[root@localhost grub.d]# grub2-mkpasswd-pbkdf2 '使用mkpasswd-pbkdf2算法去加密密码'

输入口令: '输入要设置的密码'

Reenter password:

PBKDF2 hash of your password is grub.pbkdf2.sha512.10000.0A69A269813E2E719399E15405F9006F0370B5812D9912FCC8E3F10E565AA70202B19594A592F399B6F96240E6E6572D6F9CEC1E0F032962A315D97E61E90.7291C86820FB883DC5D1339D991292DED755221AEAA381AF70232A7223CCA6AAE4039D3DDEA9E9400613894B6BA29D81FD1B72386285B7A534CFDA0CAD881AC7 'grub.pbkdf2.sha512往后是密码,复制粘贴'

[root@localhost grub.d]# vim /etc/grub.d/00_headerif [ "x${GRUB_BADRAM}" != "x" ] ; thenecho "badram ${GRUB_BADRAM}"

fi

cat << EOF '从这开始编辑'

set superusers="root"

password_pbkdf2 root grub.pbkdf2.sha512.10000.0A69A269813E2E719399E15405F9006F0370B5812D9912FCC8E3F10E565AA70202B19594A592F399B6F96240E6E6572D6F9CEC1E0F032962A315D97E61E90.7291C86820FB883DC5D1339D991292DED755221AEAA381AF70232A7223CCA6AAE4039D3DDEA9E9400613894B6BA29D81FD1B72386285B7A534CFDA0CAD881AC7

EOF

:wq

[root@localhost grub.d]# grub2-mkconfig -o /boot/grub2/grub.cfg '重新输出配置文件'

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-3.10.0-693.el7.x86_64

Found initrd image: /boot/initramfs-3.10.0-693.el7.x86_64.img

Found linux image: /boot/vmlinuz-0-rescue-33c124456fa34c50a98483245dfea58d

Found initrd image: /boot/initramfs-0-rescue-33c124456fa34c50a98483245dfea58d.img

done

[root@localhost grub.d]#

[root@localhost grub.d]# init 6 '重启'

按e或c

输入错误的用户或密码就会退出去,正确则会安全进入

六 :终端登录安全控制

6.1 限制root只在安全终端登录

- 安全终端配置:/etc/securetty

- 不想root再哪登录,就把哪个给注释掉

[root@localhost etc]# vim /etc/securetty#console '默认没有#,都可以登陆,不想让用户从consle登录就注释掉'

vc/1

vc/2

vc/3

:wq! 修改成自己想要的结果就保存退出6.2 禁止普通用户登录

- 建立/etc/nologin文件 (用于维护时创建使用,设置这个文件可以方便有效防止变量出现)

- 删除nologin文件或重启后即恢复正常

[root@localhost ~]# touch /etc/nologin '禁止普通用户登录'

[root@localhost etc]# find -name "nologin"

./nologin

[root@localhost etc]# rm -rf /etc/nologin '删除掉/etc/nologin文件即可恢复正常'

七 : 系统弱口令检测

7.1 John the Ripper,简称为JR

- 一款密码分析工具,支持字典式的暴力破解

- 通过对shadow文件的口令分析,可以检测密码强度

- 无法通过yum下载,想要的评论处+1

[root@localhost etc]# mkdir /aaa

[root@localhost etc]# mount.cifs //192.168.254.10/linuxs /aaa

Password for root@//192.168.254.10/linuxs:

[root@localhost etc]# cd /aaa

[root@localhost aaa]# ls

apr-1.4.6.tar.gz apr-util-1.4.1.tar.gz httpd-2.4.2.tar.gz john-1.8.0.tar.gz

[root@localhost aaa]# tar xzvf john-1.8.0.tar.gz -C /mnt

john-1.8.0/README

john-1.8.0/doc/CHANGES

john-1.8.0/doc/CONFIG

......

[root@localhost aaa]# ls /mnt

john-1.8.0

[root@localhost aaa]# cd /mnt/john-1.8.0/

[root@localhost john-1.8.0]# ls

doc README run src 'readme 使用说明书,doc文档没啥用,src源码文件目录,需要对其进行配置安装'

[root@localhost john-1.8.0]# cd run

[root@localhost run]# ls

ascii.chr john.conf mailer password.lst

digits.chr lm_ascii.chr makechr relbench

[root@localhost run]# ls /mnt/john-1.8.0/src

AFS_fmt.c common.h external.c LM_fmt.c misc.h rpp.h tty.h

alpha.h compiler.c external.h loader.c nonstd.c rules.c unafs.c

alpha.S compiler.h formats.c loader.h options.c rules.h unique.c

batch.c config.c formats.h logger.c options.h sboxes.c unshadow.c

batch.h config.h getopt.c logger.h os.h sboxes-s.c vax.h

bench.c cracker.c getopt.h Makefile params.c signals.c wordlist.c

bench.h cracker.h ia64.h Makefile.dep params.h signals.h wordlist.h

best.c crc32.c idle.c math.c pa-risc.h single.c x86-64.h

best.sh crc32.h idle.h math.h path.c single.h x86-64.S

BF_fmt.c DES_bs_b.c inc.c MD5_fmt.c path.h sparc32.h x86-any.h

BF_std.c DES_bs.c inc.h MD5_std.c ppc32alt.h sparc64.h x86-mmx.h

BF_std.h DES_bs.h john.asm MD5_std.h ppc32.h status.c x86-mmx.S

BSDI_fmt.c DES_fmt.c john.c memory.c ppc64alt.h status.h x86.S

c3_fmt.c DES_std.c john.com memory.h ppc64.h symlink.c x86-sse.h

charset.c DES_std.h john.h mips32.h recovery.c times.h x86-sse.S

charset.h detect.c list.c mips64.h recovery.h trip_fmt.c

common.c dummy.c list.h misc.c rpp.c tty.c

安装这个工具包需要使用手动编译安装

[root@localhost run]# yum install gcc gcc-c++ -y '安装环境包'

若是出现yum.pid被锁定,就先kill -9 pid,再去yum安装

作为依赖被安装:cpp.x86_64 0:4.8.5-39.el7 glibc-devel.x86_64 0:2.17-292.el7 glibc-headers.x86_64 0:2.17-292.el7 kernel-headers.x86_64 0:3.10.0-1062.4.3.el7 libmpc.x86_64 0:1.0.1-3.el7 libstdc++-devel.x86_64 0:4.8.5-39.el7 作为依赖被升级:glibc.x86_64 0:2.17-292.el7 glibc-common.x86_64 0:2.17-292.el7 libgcc.x86_64 0:4.8.5-39.el7 libgomp.x86_64 0:4.8.5-39.el7 libstdc++.x86_64 0:4.8.5-39.el7 完毕!

[root@localhost run]# ls /mnt/john-1.8.0/src

AFS_fmt.c common.h external.c LM_fmt.c misc.h rpp.h tty.h

alpha.h compiler.c external.h loader.c nonstd.c rules.c unafs.c

alpha.S compiler.h formats.c loader.h options.c rules.h unique.c

batch.c config.c formats.h logger.c options.h sboxes.c unshadow.c

batch.h config.h getopt.c logger.h os.h sboxes-s.c vax.h

bench.c cracker.c getopt.h Makefile params.c signals.c wordlist.c

bench.h cracker.h ia64.h Makefile.dep params.h signals.h wordlist.h

best.c crc32.c idle.c math.c pa-risc.h single.c x86-64.h

best.sh crc32.h idle.h math.h path.c single.h x86-64.S

BF_fmt.c DES_bs_b.c inc.c MD5_fmt.c path.h sparc32.h x86-any.h

BF_std.c DES_bs.c inc.h MD5_std.c ppc32alt.h sparc64.h x86-mmx.h

BF_std.h DES_bs.h john.asm MD5_std.h ppc32.h status.c x86-mmx.S

BSDI_fmt.c DES_fmt.c john.c memory.c ppc64alt.h status.h x86.S

c3_fmt.c DES_std.c john.com memory.h ppc64.h symlink.c x86-sse.h

charset.c DES_std.h john.h mips32.h recovery.c times.h x86-sse.S

charset.h detect.c list.c mips64.h recovery.h trip_fmt.c

common.c dummy.c list.h misc.c rpp.c tty.c

[root@localhost run]# cd ../src

[root@localhost src]# make linux-x86-64

ln -sf x86-64.h arch.h

make ../run/john ../run/unshadow ../run/unafs ../run/unique \JOHN_OBJS="DES_fmt.o DES_std.o DES_bs.o DES_bs_b.o BSDI_fmt.o MD5_fmt.o MD5_std.o BF_fmt.o BF_std.o AFS_fmt.o LM_fmt.o trip_fmt.o dummy.o batch.o bench.o charset.o common.o compiler.o config.o cracker.o crc32.o external.o formats.o getopt.o idle.o inc.o john.o list.o loader.o logger.o math.o memory.o misc.o options.o params.o path.o recovery.o rpp.o rules.o signals.o single.o status.o tty.o wordlist.o unshadow.o unafs.o unique.o c3_fmt.o x86-64.o" \CFLAGS="-c -Wall -Wdeclaration-after-statement -O2 -fomit-frame-pointer -DHAVE_CRYPT" \LDFLAGS="-s -lcrypt"

make[1]: 进入目录“/mnt/john-1.8.0/src”

......

rm -f ../run/unshadow

ln -s john ../run/unshadow

rm -f ../run/unafs

ln -s john ../run/unafs

rm -f ../run/unique

ln -s john ../run/unique

make[1]: 离开目录“/mnt/john-1.8.0/src”

[root@localhost src]# ls

doc README run src

[root@localhost john-1.8.0]# cd run

[root@localhost run]# ls

ascii.chr john lm_ascii.chr makechr relbench unique

digits.chr john.conf mailer 'password.lst' unafs unshadow

[root@localhost run]# ./john /etc/passwd /etc/shadow '运行john去查看账号文件'

Loaded 3 password hashes with 3 different salts (crypt, generic crypt(3) [?/64])

Press 'q' or Ctrl-C to abort, almost any other key for status '会停止一会,此时无法操作,是因为在匹配密码'

123123 (root) '匹配出来了'

123123 (lisi)

123123 (gsy)

3g 0:00:00:25 100% 2/3 0.1184g/s 364.1p/s 402.0c/s 402.0C/s leslie..boston

Use the "--show" option to display all of the cracked passwords reliably

Session completed

[root@localhost run]# password.list是密码字典,john的工作原理就是将帐号文件中的密码去与密码字典匹配比对,以此来验证密码的安全级别是否高

7.2 安装JR工具

- 安装方法:make clean 系统类型

- 主程序文件为john

7.3 检测弱口令账号

- 获得Linux/Unix服务器的shadow文件

- 执行john程序,将shadow文件作为参数

7.4 密码文件的暴力破解

- 准备好密码字典文件,默认为password.lst

- 执行john程序,结合--wordlist=字典文件

八 : 网络端口扫描

8.1 NMAP

- 一款强大的网络扫描、安全检测工具

- 官方网站:http://nmap.org/

- 可从CentOS 7.3 光盘中安装nmap-6.40-7.el7.x86_64.rpm包

- 可以使用yum下载

8.2 NMAP的扫描语法

nmap 【扫描类型】 【选项】 <扫描目标...>

8.3 常用的扫描类型

-sS TCP的syn扫描

-sT 查看目标主机的TCP端口 例如:nmap -sT 目标IP地址

-sF TCP的fin的扫描

-sU 查看目标主机的UDP端口 例如:nmap -sU 目标IP地址

-sP ping扫描

--help 翻译

[root@localhost run]# nmap --helpUsage: nmap [Scan Type(s)] [Options] {target specification}

使用方法:nmap[扫描类型][选项]{目标规范}

TARGET SPECIFICATION:

目标说明:

Can pass hostnames, IP addresses, networks, etc.

可以传递主机名、IP地址、网络等。

Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1;

例如:scanme.nmap.org, microsoft.com/24, 192.168.0.1;

10.0.0-255.1-254

10.0.0-255.1-254

-iL <inputfilename>: Input from list of hosts/networks

-iL <inputfilename>:来自主机/网络列表的输入

-iR <num hosts>: Choose random targets

-iR <num主机>:随机选择目标

--exclude <host1[,host2][,host3],...

——排除< host1 [, host2] [host3],…

>: Exclude hosts/networks

>:排除主机/网络

--excludefile <exclude_file>: Exclude list from file

——exclude_file>:从文件中排除列表

HOST DISCOVERY:

主人发现:

-sL: List Scan - simply list targets to scan

列表扫描-简单地列出要扫描的目标

-sn: Ping Scan - disable port scan

Ping扫描-禁用端口扫描

-Pn: Treat all hosts as online -- skip host discovery

-Pn:对待所有主机在线-跳过主机发现

-PS/PA/PU/PY[portlist]: TCP SYN/ACK, UDP or SCTP discovery to given ports

-PS/PA/PU/PY[portlist]: TCP SYN/ACK, UDP或SCTP发现给定的端口

-PE/PP/PM: ICMP echo, timestamp, and netmask request discovery probes

-PE/PP/PM: ICMP echo、时间戳和netmask请求发现探测

-PO[protocol list]: IP Protocol Ping

-PO[协议列表]:IP协议Ping

-n/-R: Never do DNS resolution/Always resolve [default: sometimes]

-n/-R:从不做DNS解析/总是解析[默认:有时]

--dns-servers <serv1[,serv2],...

——dns服务器<即serv1 [、serv2]…

>: Specify custom DNS servers

>:指定自定义DNS服务器

--system-dns: Use OS's DNS resolver

——系统DNS:使用OS的DNS解析器

--traceroute: Trace hop path to each host

——traceroute:跟踪到每个主机的hop路径

SCAN TECHNIQUES:

扫描技术:

-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon scans

-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon扫描

-sU: UDP Scan

- su: UDP扫描

-sN/sF/sX: TCP Null, FIN, and Xmas scans

-sN/sF/sX: TCP Null, FIN,和圣诞扫描

--scanflags <flags>: Customize TCP scan flags

——scanflags <flags>:自定义TCP扫描标志

-sI <zombie host[:probeport]>: Idle scan

-sI <zombie host[:probeport]>:空闲扫描

-sY/sZ: SCTP INIT/COOKIE-ECHO scans

SCTP INIT/COOKIE-ECHO扫描

-sO: IP protocol scan

IP协议扫描

-b <FTP relay host>: FTP bounce scan

-b <FTP中继主机>:FTP反弹扫描

PORT SPECIFICATION AND SCAN ORDER:

端口规格和扫描顺序:

-p <port ranges>: Only scan specified ports

-p <端口范围>:只扫描指定的端口

Ex: -p22;

例:第22位;

-p1-65535;

p1 - 65535;

-p U:53,111,137,T:21-25,80,139,8080,S:9

T - p U: 53111137: 21 - 25日,80139年,8080年,史:9

-F: Fast mode - Scan fewer ports than the default scan

快速模式-扫描较少的端口比默认扫描

-r: Scan ports consecutively - don't randomize

-r:连续扫描端口-不要随机化

--top-ports <number>: Scan <number> most common ports

——顶部端口<number>:扫描<number>最常见的端口

--port-ratio <ratio>: Scan ports more common than <ratio>

——端口比<ratio>:扫描端口比<ratio>更常见

SERVICE/VERSION DETECTION:

服务/版本检测:

-sV: Probe open ports to determine service/version info

探测打开的端口以确定服务/版本信息

--version-intensity <level>: Set from 0 (light) to 9 (try all probes)

—版本强度<级别>:设置从0(光)到9(尝试所有探测)

--version-light: Limit to most likely probes (intensity 2)

——版本光:限制最有可能的探测(强度2)

--version-all: Try every single probe (intensity 9)

——version-all:尝试每个探针(强度9)

--version-trace: Show detailed version scan activity (for debugging)

——版本跟踪:显示详细的版本扫描活动(用于调试)

SCRIPT SCAN:

脚本扫描:

-sC: equivalent to --script=default

-sC:相当于——script=默认值

--script=<Lua scripts>: <Lua scripts> is a comma separated list of

——script=<Lua scripts>: <Lua scripts>是一个逗号分隔的列表

directories, script-files or script-categories

目录、脚本文件或脚本类别

--script-args=<n1=v1,[n2=v2,...

——script-args = < n1 = v1, n2 = v2,…

]>: provide arguments to scripts

]>:为脚本提供参数

--script-args-file=filename: provide NSE script args in a file

——script-args-file=filename:在文件中提供NSE脚本参数

--script-trace: Show all data sent and received

——脚本跟踪:显示所有发送和接收的数据

--script-updatedb: Update the script database.

——script-updatedb:更新脚本数据库。

--script-help=<Lua scripts>: Show help about scripts.

——script-help=<Lua scripts>:显示关于脚本的帮助。

<Lua scripts> is a comma separted list of script-files or

<Lua scripts>是一个逗号分隔的脚本文件列表或

script-categories.

script-categories。

OS DETECTION:

操作系统检测:

-O: Enable OS detection

启用操作系统检测

--osscan-limit: Limit OS detection to promising targets

——osscan-limit:将OS检测限制在有希望的目标上

--osscan-guess: Guess OS more aggressively

——osscan-guess:更大胆地猜测

TIMING AND PERFORMANCE:

时间和性能:

Options which take <time> are in seconds, or append 'ms' (milliseconds),

使用<time>的选项以秒为单位,或附加'ms'(毫秒),

's' (seconds), 'm' (minutes), or 'h' (hours) to the value (e.g. 30m).

's'(秒),'m'(分钟),或'h'(小时)的值(如30m)。

-T<0-5>: Set timing template (higher is faster)

-T<0-5>:设置定时模板(越高越快)

--min-hostgroup/max-hostgroup <size>: Parallel host scan group sizes

——min-hostgroup/max-hostgroup <size>:并行主机扫描组大小

--min-parallelism/max-parallelism <numprobes>: Probe parallelization

——最小并行度/最大并行度<numprobes>: Probe parallelization

--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time>: Specifies

——min-rtt-timeout / max-rtt-timeout initial-rtt-timeout <时间>:指定

probe round trip time.

探测往返时间。

--max-retries <tries>: Caps number of port scan probe retransmissions.

—max-retries <尝试>:端口扫描探针重发的上限。

--host-timeout <time>: Give up on target after this long

——主机超时<时间>:过了这么长时间,放弃目标

--scan-delay/--max-scan-delay <time>: Adjust delay between probes

—scan-delay/—max-scan-delay <time>:调整探测器之间的延迟

--min-rate <number>: Send packets no slower than <number> per second

—最小速率<number>:发送数据包的速度不低于每秒<number>

--max-rate <number>: Send packets no faster than <number> per second

—最大速率<number>:发送数据包的速度不超过每秒<number>

FIREWALL/IDS EVASION AND SPOOFING:

防火墙/IDS规避和欺骗:

-f;

- f;

--mtu <val>: fragment packets (optionally w/given MTU)

——mtu <val>:片段包(可选w/给定mtu)

-D <decoy1,decoy2[,ME],...

- d < decoy1, decoy2[我],…

>: Cloak a scan with decoys

用诱饵遮盖扫描

-S <IP_Address>: Spoof source address

-S <IP_Address>:欺骗源地址

-e <iface>: Use specified interface

-e <iface>:使用指定的接口

-g/--source-port <portnum>: Use given port number

-g/——源端口<portnum>:使用给定的端口号

--data-length <num>: Append random data to sent packets

——数据长度<num>:向发送的数据包追加随机数据

--ip-options <options>: Send packets with specified ip options

——ip-options <options>:发送指定ip选项的数据包

--ttl <val>: Set IP time-to-live field

——ttl <val>:设置IP的生存时间字段

--spoof-mac <mac address/prefix/vendor name>: Spoof your MAC address

——Spoof -mac <mac地址/前缀/供应商名>:欺骗你的mac地址

--badsum: Send packets with a bogus TCP/UDP/SCTP checksum

——badsum:发送带有伪TCP/UDP/SCTP校验和的数据包

OUTPUT:

输出:

-oN/-oX/-oS/-oG <file>: Output scan in normal, XML, s|<rIpt kIddi3,

-oN/-oX/-oS/-oG <文件>:输出扫描在正常,XML, s|<rIpt kIddi3,

and Grepable format, respectively, to the given filename.

和Grepable格式,分别指定的文件名。

-oA <basename>: Output in the three major formats at once

-oA <basename>:同时输出三种主要格式

-v: Increase verbosity level (use -vv or more for greater effect)

-v:增加冗余级别(使用-vv或更多以获得更好的效果)

-d: Increase debugging level (use -dd or more for greater effect)

-d:增加调试级别(使用-dd或更多以获得更好的效果)

--reason: Display the reason a port is in a particular state

——原因:显示端口处于特定状态的原因

--open: Only show open (or possibly open) ports

——打开:只显示打开的(或可能打开的)端口

--packet-trace: Show all packets sent and received

——包跟踪:显示所有发送和接收的包

--iflist: Print host interfaces and routes (for debugging)

——iflist:打印主机接口和路由(用于调试)

--log-errors: Log errors/warnings to the normal-format output file

——Log -errors:将错误/警告记录到正常格式的输出文件

--append-output: Append to rather than clobber specified output files

——追加输出:追加到指定的输出文件而不是clobber

--resume <filename>: Resume an aborted scan

——resume <filename>:恢复中止的扫描

--stylesheet <path/URL>: XSL stylesheet to transform XML output to HTML

—样式表<path/URL>: XSL样式表,用于将XML输出转换为HTML

--webxml: Reference stylesheet from Nmap.

——webxml:从Nmap引用样式表。

Org for more portable XML

获得更可移植的XML

--no-stylesheet: Prevent associating of XSL stylesheet w/XML output

——无样式表:防止XSL样式表与XML输出相关联

MISC:

MISC:

-6: Enable IPv6 scanning

-6:启用IPv6扫描

-A: Enable OS detection, version detection, script scanning, and traceroute

启用操作系统检测、版本检测、脚本扫描和traceroute

--datadir <dirname>: Specify custom Nmap data file location

——datadir <dirname>:指定自定义Nmap数据文件位置

--send-eth/--send-ip: Send using raw ethernet frames or IP packets

——发送-eth/——发送- IP:使用原始以太网帧或IP数据包发送

--privileged: Assume that the user is fully privileged

——特权:假设用户是完全特权的

--unprivileged: Assume the user lacks raw socket privileges

——无特权:假设用户缺少原始的套接字特权

-V: Print version number

-V:打印版本号

-h: Print this help summary page.

打印这个帮助摘要页面。

EXAMPLES:

例子:

nmap -v -A scanme.nmap.org

nmap -v -A scanme.nmap。org

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80

nmap -v -iR 10000 -Pn - p80

SEE THE MAN PAGE (http://nmap.org/book/man.html) FOR MORE OPTIONS AND EXAMPLES

有关更多选项和示例,请参见MAN页面(http://nmap.org/book/man.html)九 :总结

账号基本安全措施

- 系统账号清理、密码安全控制、命令历史清理、自动注销

用户切换与提权

- su、sudo

开关机安全控制

- BIOS引导设置、禁止Ctrl+Alt+Del快捷键、GRUB菜单设置密码

终端控制

john the ripper工具

namp命令

本章主要讲单方面的主机安全,没有从网络层面去管理安全

如若内容造成侵权/违法违规/事实不符,请联系编程学习网邮箱:809451989@qq.com进行投诉反馈,一经查实,立即删除!

相关文章

- 网站压力测试工具安装使用

1.安装 yum -y install httpd-tools 2.测试 ab -r -n 150000 -c 10000 http://192.168.1.11/index.php #-n : 访问次数 #-c : 并发数...

2024/4/24 8:01:55 - Django之入门 CMDB系统 (六) 前后端分离之后端

Django之入门 CMDB系统 (六) 前后端分离之后端前言作者: 何全,github地址: https://github.com/ QQ交流群: 通过此教程完成从零入门,能够独立编写一个简单的CMDB系统。 目前主流的方法开发方式,分为2种:mvc 和 mvvc方式。本教程为 mvvc(前后端分离)的入门教程。 教程项…...

2024/4/24 8:01:53 - Linux/Centos7系统管理之系统安全及应用

Linux/Centos7系统管理之系统安全及应用 1.账号安全控制2.系统引导和登录控制3.弱口令检测4.端口扫描 一、账号安全控制 1.1基本安全措施 1.1.1系统账号清理 (1)在Linux系统中,除了用户手动创建的各种账号之外,还包括一些随系统或程序安装过程而产生的其他大量账号。除…...

2024/4/15 6:58:13 - 如何写一个最优的Dockerfile

[TOC] 1. 为什么要优化Dockerfile 我们如果使用Dockerfile来构建Docker镜像,如果一不小心就会导致镜像大小超过1G,这是非常恐怖的。一般也都是好几百兆。较大的镜像往往会导致移植,迁移缓慢,部署上线也就慢。Dockerfile就像代码一样需要持续去进行优化。使用下面的几个优化…...

2024/4/16 17:18:00 - django修改用户名账号和密码

导入用户模块from django.contrib.auth.models import Useruser=User.objects.get(username="rock")查看用户状态user.is_active更改密码user.set_password(123456)user.save()...

2024/4/16 17:17:18 - Nginx——Rewrite及nginx模块(理论篇)

Rewrite跳转场景 URL看起来更规范,合理 企业会将动态URL地址伪装成静态地址提供服务 网址换新域名后,让旧的访问跳转到新的域名上 服务端某些业务调整 Rewrite跳转实现Rewrite实用场景Nginx跳转需求的实现方式使用rewrite进行匹配跳转使用if匹配全局变量后跳转使用location匹…...

2024/4/15 6:58:10 - 在centos7.4 上 时间服务器chrony的配置实战-20191125

关于chrony: chrony is a versatile implementation of the Network Time Protocol (NTP). It can synchronize the system clock with NTP servers, reference clocks (e.g. GPS receiver), and manual input using wristwatch and keyboard. It can also operate as an NTPv…...

2024/4/24 8:01:52 - http,php,mysql的搭建

我用的是yum安装,全部yum安装完之后需要配置http支持php,过程不复杂:(1)第一步,编辑/etc/conf/httpd.conf如图找到AddType然后后面添加上.php(2)第二步,找到下图中的dir_module在图中如下出添加上index.php(3)第三步,在/var/www/html中写入index.php文件,内容如下…...

2024/4/24 8:01:52 - 持续集成之Gitlab安装与应用

前言: Gitlab 是一个利用 Ruby on Rails 开发的开源应用程序,实现一个自托管的 Git 项目仓库,可通过Web 界面进行访问公开的或者私人的项目 Gitlab 拥有与 Github 类似的功能,能够浏览源代码,管理缺陷和注释。可以管理团队对仓库的访问,他非常易于浏览提交过的版本并提供…...

2024/4/24 8:01:50 - LNMP架构搭建Discuz论坛(实战!)

什么是LNMP架构 LNMP平台就是Linux、Ngnix、 MySQL、 PHP的组合架构,需要Linux服务器、MySQL数据库、PHP解析环境 MySQL安装配置 为了与Nginx、PHP环境保持一致,此处选择采用源代码编译的方式安装MySQL组件 MySQL部署的方法编译安装MySQL 优化调整 初始化数据库 启动mysq|服务…...

2024/4/24 8:01:56 - cobbler自动部署装机

cobbler简介Cobbler通过将设置和管理一个安装服务 器所涉及的任务集中在一起, 从而简化了系统配置。相当于Cobbler封装了DHCP、TFTP、XINTED等服务,结合了PXE、kickstart等安装方法,可以实现自动化安装操作系统,并且可以同时提供多种版本,以实现在线安装不同版本的系统。数…...

2024/4/24 8:01:52 - 部署readthedocs私有文档库

部署readthedocs私有文档库 [TOC]一、运行环境: OS: CentOS Linux release 7.6.1810 (Core) 二、安装python虚拟环境virtualenv 使用阿里yum源安装,速度很快,配置方法 pypi 配置方法 在文件 ~/.pip/pip.conf 中添加或修改: [global] index-url = https://mirrors.aliyun.com/…...

2024/4/24 8:01:47 - linux内核相关

参考http://www.pudn.com/Download/item/id/3307884.html https://www.zhihu.com/question/19606660 https://zhuanlan.zhihu.com/kernel https://www.quora.com/profile/Robert-Love-1 https://www.ibm.com/developerworks/cn/linux/l-adfly/index.html https://www.ibm.com/d…...

2024/4/24 8:01:46 - CentOS7.6启用Ceph nautilus的dashboard失败处理

[TOC] 1. 环境说明软件 版本操作系统 CentOS7.6ceph nautilus, v14.2.4ceph-deploy的nautilus版本安装和luminous版本一样,可以参考我以前的文章:https://blog.51cto.com/ygqygq2/2161917 2. 启用ceph dashboard失败 mgr模块开启dashboard提示错误,虽然加上--force表面启用了…...

2024/4/24 8:01:45 - LNMP(Nginx+MySQL+PHP)

一、搭建Nginx 1、解压压缩包 [root@localhost abc]# tar zxvf nginx-1.12.2.tar.gz -C /opt/ 2、创建用户,并且不允许登录系统 [root@localhost abc]# useradd -M -s /sbin/nologin nginx 3、安装编译工具 [root@localhost abc]# yum install gcc gcc-c++ pcre-devel zlib-de…...

2024/4/24 8:01:44 - puppet 资源及依赖关系及本地测试

一.本地pp 文件测试package {"nginx":#作用:安装nginxensure=> latest, }service {"nginx":#作用:启动nginx,并让设置开机启动ensure=> running,enable=> true,restart => "systemctl restart nginx.service",#只有被通知或者订…...

2024/4/24 8:01:46 - 修复损坏的gz或tar.gz压缩文件之方法篇

GZIP结构图:修复一个损坏的gzip文件的关键环节在于找到下一个正常压缩包的起始点。根据结构图中的信息可知,每个压缩包的开始结构中有是否到达尾部标志、使用的哈夫曼树类型、以及3个哈夫曼树的树元素个数等。如果某个gzip文件中间有一个坏扇区,要找到坏扇区后的一个正常起点…...

2024/4/24 8:01:42 - Linux 服务器如何禁止 ping 以及开启 ping

Linux 默认是允许 ping 响应的,也就是说 ping 是开启的,但 ping 有可能是网络不安全的开始,所以关闭 ping 可以提高服务器的安全系数。 系统是否允许 ping 由2个因素决定的:1、内核参数,2、防火墙。 需要两个因素同时允许才能允许 ping,有任意一个禁止,ping 就无法开启。…...

2024/4/24 8:01:41 - Nginx优化实战(日志分割、图片缓存、隐藏版本号)

Nginx日志分割实例: [root@nginx nginx-1.12.2]# cd /usr/local/nginx/logs/ [root@nginx logs]# ls access.log error.log nginx.pid [root@nginx logs]# date 2019年 11月 14日 星期四 13:49:11 CST [root@nginx logs]# date -d "0 day" "+%Y%m%d" 20…...

2024/4/20 16:46:16 - Nginx优化--网页压缩与配置防盗链

配置Nginx实现网页压缩功能 Nginx的ngx http .gzip_ module压缩模块提供对文件内容压缩的功能,允许Nginx服务器将输出内容在发送客户端之前进行压缩,以节约网站带宽,提升用户的访问体验,默认已经安装.可在配置文件中加入相应的压缩功能参数对压缩性能进行优化 压缩功能参数 …...

2024/4/16 17:19:00

最新文章

- Leetcode—1041. 困于环中的机器人【中等】

2024每日刷题(121) Leetcode—1041. 困于环中的机器人 实现代码 class Solution { public:bool isRobotBounded(string instructions) {int x 0;int y 0;int d 0;vector<vector<int>> direction{{0, 1}, {1, 0}, {0, -1}, {-1, 0}};for…...

2024/4/30 20:20:32 - 梯度消失和梯度爆炸的一些处理方法

在这里是记录一下梯度消失或梯度爆炸的一些处理技巧。全当学习总结了如有错误还请留言,在此感激不尽。 权重和梯度的更新公式如下: w w − η ⋅ ∇ w w w - \eta \cdot \nabla w ww−η⋅∇w 个人通俗的理解梯度消失就是网络模型在反向求导的时候出…...

2024/3/20 10:50:27 - 汽车统一诊断服务UDS协议参考文章和视频

UDS基础知识介绍-电子发烧友网 【图解UDS】UDS汽车诊断标准协议(ISO14229)带你入门到精通-有驾 车载测试之UDS诊断协议9:0x27服务:解锁ECU_哔哩哔哩_bilibili UDS诊断的22服务(DID读取数据)和2E服务&…...

2024/4/29 23:11:44 - java的gradle,maven工程中使用selenium

一、下载selenium库 (1)gradle工程 工程中会有一个build.gradle.kts的文件,这个文件可以定制 Gradle 的行为 在文件中添加下面代码,然后sync // implementation ("org.seleniumhq.selenium:selenium-java:4.19.1") …...

2024/4/29 19:33:34 - 【外汇早评】美通胀数据走低,美元调整

原标题:【外汇早评】美通胀数据走低,美元调整昨日美国方面公布了新一期的核心PCE物价指数数据,同比增长1.6%,低于前值和预期值的1.7%,距离美联储的通胀目标2%继续走低,通胀压力较低,且此前美国一季度GDP初值中的消费部分下滑明显,因此市场对美联储后续更可能降息的政策…...

2024/4/29 23:16:47 - 【原油贵金属周评】原油多头拥挤,价格调整

原标题:【原油贵金属周评】原油多头拥挤,价格调整本周国际劳动节,我们喜迎四天假期,但是整个金融市场确实流动性充沛,大事频发,各个商品波动剧烈。美国方面,在本周四凌晨公布5月份的利率决议和新闻发布会,维持联邦基金利率在2.25%-2.50%不变,符合市场预期。同时美联储…...

2024/4/30 18:14:14 - 【外汇周评】靓丽非农不及疲软通胀影响

原标题:【外汇周评】靓丽非农不及疲软通胀影响在刚结束的周五,美国方面公布了新一期的非农就业数据,大幅好于前值和预期,新增就业重新回到20万以上。具体数据: 美国4月非农就业人口变动 26.3万人,预期 19万人,前值 19.6万人。 美国4月失业率 3.6%,预期 3.8%,前值 3…...

2024/4/29 2:29:43 - 【原油贵金属早评】库存继续增加,油价收跌

原标题:【原油贵金属早评】库存继续增加,油价收跌周三清晨公布美国当周API原油库存数据,上周原油库存增加281万桶至4.692亿桶,增幅超过预期的74.4万桶。且有消息人士称,沙特阿美据悉将于6月向亚洲炼油厂额外出售更多原油,印度炼油商预计将每日获得至多20万桶的额外原油供…...

2024/4/30 18:21:48 - 【外汇早评】日本央行会议纪要不改日元强势

原标题:【外汇早评】日本央行会议纪要不改日元强势近两日日元大幅走强与近期市场风险情绪上升,避险资金回流日元有关,也与前一段时间的美日贸易谈判给日本缓冲期,日本方面对汇率问题也避免继续贬值有关。虽然今日早间日本央行公布的利率会议纪要仍然是支持宽松政策,但这符…...

2024/4/27 17:58:04 - 【原油贵金属早评】欧佩克稳定市场,填补伊朗问题的影响

原标题:【原油贵金属早评】欧佩克稳定市场,填补伊朗问题的影响近日伊朗局势升温,导致市场担忧影响原油供给,油价试图反弹。此时OPEC表态稳定市场。据消息人士透露,沙特6月石油出口料将低于700万桶/日,沙特已经收到石油消费国提出的6月份扩大出口的“适度要求”,沙特将满…...

2024/4/27 14:22:49 - 【外汇早评】美欲与伊朗重谈协议

原标题:【外汇早评】美欲与伊朗重谈协议美国对伊朗的制裁遭到伊朗的抗议,昨日伊朗方面提出将部分退出伊核协议。而此行为又遭到欧洲方面对伊朗的谴责和警告,伊朗外长昨日回应称,欧洲国家履行它们的义务,伊核协议就能保证存续。据传闻伊朗的导弹已经对准了以色列和美国的航…...

2024/4/28 1:28:33 - 【原油贵金属早评】波动率飙升,市场情绪动荡

原标题:【原油贵金属早评】波动率飙升,市场情绪动荡因中美贸易谈判不安情绪影响,金融市场各资产品种出现明显的波动。随着美国与中方开启第十一轮谈判之际,美国按照既定计划向中国2000亿商品征收25%的关税,市场情绪有所平复,已经开始接受这一事实。虽然波动率-恐慌指数VI…...

2024/4/30 9:43:09 - 【原油贵金属周评】伊朗局势升温,黄金多头跃跃欲试

原标题:【原油贵金属周评】伊朗局势升温,黄金多头跃跃欲试美国和伊朗的局势继续升温,市场风险情绪上升,避险黄金有向上突破阻力的迹象。原油方面稍显平稳,近期美国和OPEC加大供给及市场需求回落的影响,伊朗局势并未推升油价走强。近期中美贸易谈判摩擦再度升级,美国对中…...

2024/4/27 17:59:30 - 【原油贵金属早评】市场情绪继续恶化,黄金上破

原标题:【原油贵金属早评】市场情绪继续恶化,黄金上破周初中国针对于美国加征关税的进行的反制措施引发市场情绪的大幅波动,人民币汇率出现大幅的贬值动能,金融市场受到非常明显的冲击。尤其是波动率起来之后,对于股市的表现尤其不安。隔夜美国股市出现明显的下行走势,这…...

2024/4/25 18:39:16 - 【外汇早评】美伊僵持,风险情绪继续升温

原标题:【外汇早评】美伊僵持,风险情绪继续升温昨日沙特两艘油轮再次发生爆炸事件,导致波斯湾局势进一步恶化,市场担忧美伊可能会出现摩擦生火,避险品种获得支撑,黄金和日元大幅走强。美指受中美贸易问题影响而在低位震荡。继5月12日,四艘商船在阿联酋领海附近的阿曼湾、…...

2024/4/28 1:34:08 - 【原油贵金属早评】贸易冲突导致需求低迷,油价弱势

原标题:【原油贵金属早评】贸易冲突导致需求低迷,油价弱势近日虽然伊朗局势升温,中东地区几起油船被袭击事件影响,但油价并未走高,而是出于调整结构中。由于市场预期局势失控的可能性较低,而中美贸易问题导致的全球经济衰退风险更大,需求会持续低迷,因此油价调整压力较…...

2024/4/26 19:03:37 - 氧生福地 玩美北湖(上)——为时光守候两千年

原标题:氧生福地 玩美北湖(上)——为时光守候两千年一次说走就走的旅行,只有一张高铁票的距离~ 所以,湖南郴州,我来了~ 从广州南站出发,一个半小时就到达郴州西站了。在动车上,同时改票的南风兄和我居然被分到了一个车厢,所以一路非常愉快地聊了过来。 挺好,最起…...

2024/4/29 20:46:55 - 氧生福地 玩美北湖(中)——永春梯田里的美与鲜

原标题:氧生福地 玩美北湖(中)——永春梯田里的美与鲜一觉醒来,因为大家太爱“美”照,在柳毅山庄去寻找龙女而错过了早餐时间。近十点,向导坏坏还是带着饥肠辘辘的我们去吃郴州最富有盛名的“鱼头粉”。说这是“十二分推荐”,到郴州必吃的美食之一。 哇塞!那个味美香甜…...

2024/4/25 18:39:14 - 氧生福地 玩美北湖(下)——奔跑吧骚年!

原标题:氧生福地 玩美北湖(下)——奔跑吧骚年!让我们红尘做伴 活得潇潇洒洒 策马奔腾共享人世繁华 对酒当歌唱出心中喜悦 轰轰烈烈把握青春年华 让我们红尘做伴 活得潇潇洒洒 策马奔腾共享人世繁华 对酒当歌唱出心中喜悦 轰轰烈烈把握青春年华 啊……啊……啊 两…...

2024/4/26 23:04:58 - 扒开伪装医用面膜,翻六倍价格宰客,小姐姐注意了!

原标题:扒开伪装医用面膜,翻六倍价格宰客,小姐姐注意了!扒开伪装医用面膜,翻六倍价格宰客!当行业里的某一品项火爆了,就会有很多商家蹭热度,装逼忽悠,最近火爆朋友圈的医用面膜,被沾上了污点,到底怎么回事呢? “比普通面膜安全、效果好!痘痘、痘印、敏感肌都能用…...

2024/4/27 23:24:42 - 「发现」铁皮石斛仙草之神奇功效用于医用面膜

原标题:「发现」铁皮石斛仙草之神奇功效用于医用面膜丽彦妆铁皮石斛医用面膜|石斛多糖无菌修护补水贴19大优势: 1、铁皮石斛:自唐宋以来,一直被列为皇室贡品,铁皮石斛生于海拔1600米的悬崖峭壁之上,繁殖力差,产量极低,所以古代仅供皇室、贵族享用 2、铁皮石斛自古民间…...

2024/4/28 5:48:52 - 丽彦妆\医用面膜\冷敷贴轻奢医学护肤引导者

原标题:丽彦妆\医用面膜\冷敷贴轻奢医学护肤引导者【公司简介】 广州华彬企业隶属香港华彬集团有限公司,专注美业21年,其旗下品牌: 「圣茵美」私密荷尔蒙抗衰,产后修复 「圣仪轩」私密荷尔蒙抗衰,产后修复 「花茵莳」私密荷尔蒙抗衰,产后修复 「丽彦妆」专注医学护…...

2024/4/30 9:42:22 - 广州械字号面膜生产厂家OEM/ODM4项须知!

原标题:广州械字号面膜生产厂家OEM/ODM4项须知!广州械字号面膜生产厂家OEM/ODM流程及注意事项解读: 械字号医用面膜,其实在我国并没有严格的定义,通常我们说的医美面膜指的应该是一种「医用敷料」,也就是说,医用面膜其实算作「医疗器械」的一种,又称「医用冷敷贴」。 …...

2024/4/30 9:43:22 - 械字号医用眼膜缓解用眼过度到底有无作用?

原标题:械字号医用眼膜缓解用眼过度到底有无作用?医用眼膜/械字号眼膜/医用冷敷眼贴 凝胶层为亲水高分子材料,含70%以上的水分。体表皮肤温度传导到本产品的凝胶层,热量被凝胶内水分子吸收,通过水分的蒸发带走大量的热量,可迅速地降低体表皮肤局部温度,减轻局部皮肤的灼…...

2024/4/30 9:42:49 - 配置失败还原请勿关闭计算机,电脑开机屏幕上面显示,配置失败还原更改 请勿关闭计算机 开不了机 这个问题怎么办...

解析如下:1、长按电脑电源键直至关机,然后再按一次电源健重启电脑,按F8健进入安全模式2、安全模式下进入Windows系统桌面后,按住“winR”打开运行窗口,输入“services.msc”打开服务设置3、在服务界面,选中…...

2022/11/19 21:17:18 - 错误使用 reshape要执行 RESHAPE,请勿更改元素数目。

%读入6幅图像(每一幅图像的大小是564*564) f1 imread(WashingtonDC_Band1_564.tif); subplot(3,2,1),imshow(f1); f2 imread(WashingtonDC_Band2_564.tif); subplot(3,2,2),imshow(f2); f3 imread(WashingtonDC_Band3_564.tif); subplot(3,2,3),imsho…...

2022/11/19 21:17:16 - 配置 已完成 请勿关闭计算机,win7系统关机提示“配置Windows Update已完成30%请勿关闭计算机...

win7系统关机提示“配置Windows Update已完成30%请勿关闭计算机”问题的解决方法在win7系统关机时如果有升级系统的或者其他需要会直接进入一个 等待界面,在等待界面中我们需要等待操作结束才能关机,虽然这比较麻烦,但是对系统进行配置和升级…...

2022/11/19 21:17:15 - 台式电脑显示配置100%请勿关闭计算机,“准备配置windows 请勿关闭计算机”的解决方法...

有不少用户在重装Win7系统或更新系统后会遇到“准备配置windows,请勿关闭计算机”的提示,要过很久才能进入系统,有的用户甚至几个小时也无法进入,下面就教大家这个问题的解决方法。第一种方法:我们首先在左下角的“开始…...

2022/11/19 21:17:14 - win7 正在配置 请勿关闭计算机,怎么办Win7开机显示正在配置Windows Update请勿关机...

置信有很多用户都跟小编一样遇到过这样的问题,电脑时发现开机屏幕显现“正在配置Windows Update,请勿关机”(如下图所示),而且还需求等大约5分钟才干进入系统。这是怎样回事呢?一切都是正常操作的,为什么开时机呈现“正…...

2022/11/19 21:17:13 - 准备配置windows 请勿关闭计算机 蓝屏,Win7开机总是出现提示“配置Windows请勿关机”...

Win7系统开机启动时总是出现“配置Windows请勿关机”的提示,没过几秒后电脑自动重启,每次开机都这样无法进入系统,此时碰到这种现象的用户就可以使用以下5种方法解决问题。方法一:开机按下F8,在出现的Windows高级启动选…...

2022/11/19 21:17:12 - 准备windows请勿关闭计算机要多久,windows10系统提示正在准备windows请勿关闭计算机怎么办...

有不少windows10系统用户反映说碰到这样一个情况,就是电脑提示正在准备windows请勿关闭计算机,碰到这样的问题该怎么解决呢,现在小编就给大家分享一下windows10系统提示正在准备windows请勿关闭计算机的具体第一种方法:1、2、依次…...

2022/11/19 21:17:11 - 配置 已完成 请勿关闭计算机,win7系统关机提示“配置Windows Update已完成30%请勿关闭计算机”的解决方法...

今天和大家分享一下win7系统重装了Win7旗舰版系统后,每次关机的时候桌面上都会显示一个“配置Windows Update的界面,提示请勿关闭计算机”,每次停留好几分钟才能正常关机,导致什么情况引起的呢?出现配置Windows Update…...

2022/11/19 21:17:10 - 电脑桌面一直是清理请关闭计算机,windows7一直卡在清理 请勿关闭计算机-win7清理请勿关机,win7配置更新35%不动...

只能是等着,别无他法。说是卡着如果你看硬盘灯应该在读写。如果从 Win 10 无法正常回滚,只能是考虑备份数据后重装系统了。解决来方案一:管理员运行cmd:net stop WuAuServcd %windir%ren SoftwareDistribution SDoldnet start WuA…...

2022/11/19 21:17:09 - 计算机配置更新不起,电脑提示“配置Windows Update请勿关闭计算机”怎么办?

原标题:电脑提示“配置Windows Update请勿关闭计算机”怎么办?win7系统中在开机与关闭的时候总是显示“配置windows update请勿关闭计算机”相信有不少朋友都曾遇到过一次两次还能忍但经常遇到就叫人感到心烦了遇到这种问题怎么办呢?一般的方…...

2022/11/19 21:17:08 - 计算机正在配置无法关机,关机提示 windows7 正在配置windows 请勿关闭计算机 ,然后等了一晚上也没有关掉。现在电脑无法正常关机...

关机提示 windows7 正在配置windows 请勿关闭计算机 ,然后等了一晚上也没有关掉。现在电脑无法正常关机以下文字资料是由(历史新知网www.lishixinzhi.com)小编为大家搜集整理后发布的内容,让我们赶快一起来看一下吧!关机提示 windows7 正在配…...

2022/11/19 21:17:05 - 钉钉提示请勿通过开发者调试模式_钉钉请勿通过开发者调试模式是真的吗好不好用...

钉钉请勿通过开发者调试模式是真的吗好不好用 更新时间:2020-04-20 22:24:19 浏览次数:729次 区域: 南阳 > 卧龙 列举网提醒您:为保障您的权益,请不要提前支付任何费用! 虚拟位置外设器!!轨迹模拟&虚拟位置外设神器 专业用于:钉钉,外勤365,红圈通,企业微信和…...

2022/11/19 21:17:05 - 配置失败还原请勿关闭计算机怎么办,win7系统出现“配置windows update失败 还原更改 请勿关闭计算机”,长时间没反应,无法进入系统的解决方案...

前几天班里有位学生电脑(windows 7系统)出问题了,具体表现是开机时一直停留在“配置windows update失败 还原更改 请勿关闭计算机”这个界面,长时间没反应,无法进入系统。这个问题原来帮其他同学也解决过,网上搜了不少资料&#x…...

2022/11/19 21:17:04 - 一个电脑无法关闭计算机你应该怎么办,电脑显示“清理请勿关闭计算机”怎么办?...

本文为你提供了3个有效解决电脑显示“清理请勿关闭计算机”问题的方法,并在最后教给你1种保护系统安全的好方法,一起来看看!电脑出现“清理请勿关闭计算机”在Windows 7(SP1)和Windows Server 2008 R2 SP1中,添加了1个新功能在“磁…...

2022/11/19 21:17:03 - 请勿关闭计算机还原更改要多久,电脑显示:配置windows更新失败,正在还原更改,请勿关闭计算机怎么办...

许多用户在长期不使用电脑的时候,开启电脑发现电脑显示:配置windows更新失败,正在还原更改,请勿关闭计算机。。.这要怎么办呢?下面小编就带着大家一起看看吧!如果能够正常进入系统,建议您暂时移…...

2022/11/19 21:17:02 - 还原更改请勿关闭计算机 要多久,配置windows update失败 还原更改 请勿关闭计算机,电脑开机后一直显示以...

配置windows update失败 还原更改 请勿关闭计算机,电脑开机后一直显示以以下文字资料是由(历史新知网www.lishixinzhi.com)小编为大家搜集整理后发布的内容,让我们赶快一起来看一下吧!配置windows update失败 还原更改 请勿关闭计算机&#x…...

2022/11/19 21:17:01 - 电脑配置中请勿关闭计算机怎么办,准备配置windows请勿关闭计算机一直显示怎么办【图解】...

不知道大家有没有遇到过这样的一个问题,就是我们的win7系统在关机的时候,总是喜欢显示“准备配置windows,请勿关机”这样的一个页面,没有什么大碍,但是如果一直等着的话就要两个小时甚至更久都关不了机,非常…...

2022/11/19 21:17:00 - 正在准备配置请勿关闭计算机,正在准备配置windows请勿关闭计算机时间长了解决教程...

当电脑出现正在准备配置windows请勿关闭计算机时,一般是您正对windows进行升级,但是这个要是长时间没有反应,我们不能再傻等下去了。可能是电脑出了别的问题了,来看看教程的说法。正在准备配置windows请勿关闭计算机时间长了方法一…...

2022/11/19 21:16:59 - 配置失败还原请勿关闭计算机,配置Windows Update失败,还原更改请勿关闭计算机...

我们使用电脑的过程中有时会遇到这种情况,当我们打开电脑之后,发现一直停留在一个界面:“配置Windows Update失败,还原更改请勿关闭计算机”,等了许久还是无法进入系统。如果我们遇到此类问题应该如何解决呢࿰…...

2022/11/19 21:16:58 - 如何在iPhone上关闭“请勿打扰”

Apple’s “Do Not Disturb While Driving” is a potentially lifesaving iPhone feature, but it doesn’t always turn on automatically at the appropriate time. For example, you might be a passenger in a moving car, but your iPhone may think you’re the one dri…...

2022/11/19 21:16:57